פרסום ראשון

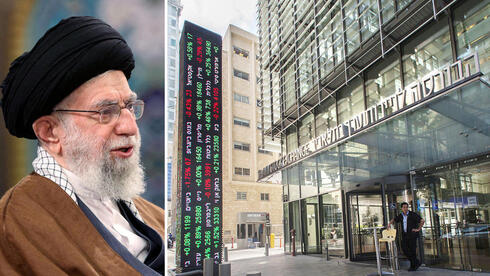

האקרים איראנים הפיצו קמפיין פישינג בישראל באמצעות תיבות מייל פרוצות

מחקר שהגיע לכלכליסט מצביע כי ההאקרים ניסו להפיץ קובץ זדוני דרך תיבות מייל פרוצות של חברת מלם תים, ולשכנע חברות מסקטורים רבים במשק להוריד אותו למחשב שלהם - כשהקובץ הכיל כלי שליטה מרחוק; מדובר ככל הנראה בקבוצה שפועלת מאיראן מ-2017, וייתכן ששייכת למשרד למודיעין ולביטחון לאומי במדינה; היא תקפה בעבר ממשלות, גורמי ביטחון וחברות אנרגיה ופיננסים; מלם תים: "לא התבצעה כל פריצה לרשת הארגון"

קמפיין פישינג המיוחס לפי גורמי מקצוע להאקרים איראנים הופץ בשבועות האחרונים דרך תיבות מייל פרוצות של חברת מלם תים. על פי מחקר שהגיע לידי כלכליסט שמקורו ככל הנראה בגוף שהותקף דרך הקמפיין, ההאקרים ניסו להפיץ קובץ זדוני ולשכנע את הקורבנות להוריד אותו למחשב שלהם.

הקובץ הנגוע הכיל כלי שליטה מרחוק לגיטימי, אך מהונדס באופן כזה שהורדה שלו מאפשרת השתלטות מרחוק על המחשב הנגוע. לא ברור בשלב הנוכחי כמה ארגונים נפגעו מהקמפיין, אך לפי הערכת מערך הסייבר הלאומי מדובר בחברות מכל הסקטורים במשק. הערכות אחרות ציינו שהקמפיין מתמקד בארגונים פיננסים כגון בנקים וחברות ביטוח. כך או כך מדובר בניסיון תקיפה שנחשב מתוחכם יחסית, שכן הוא לא עושה שימוש בנוזקה אלא בכלי גישה מרחוק שנמצא בשימוש שוטף.

במחקר מסבירים על הקבוצה. מדובר ככל הנראה בקבוצת תקיפה שכינויה MuddyWater שעל פי הערכות פועלת מאיראן לפחות ממאי 2017. "הקבוצה שייכת ברמת סבירות בינונית-גבוהה למשרד למודיעין ולביטחון לאומי של איראן (MOIS). הקבוצה מרבה לתקוף מטרות במגוון רחב של סקטורים באזור המזרח התיכון ובמרכז-דרום אסיה. הקבוצה תקפה בעבר ממשלות, גורמי ביטחון, טלקום, אנרגיה ופיננסים. הקבוצה מרבה להשתמש בהנדסה חברתית ובערוץ המיילים לטובת השגת גישה ראשונית לארגון". הערכת החוקרים תואמת את אופי הקמפיין הנוכחי ואולם לפי גורמים אחרים מדובר בייחוס שנובע מתוך אופן פעולה דומה של מפעילי הקמפיין הנוכחי ולא מתוך ניתוח של כלי התקיפה.

החוקרים מעריכים שהקבוצה ככל הנראה גם מפתחת נוזקות בעצמה, ושלרוב "מדובר בסקריפטים כתובים ב-PowerShell". כלומר לא טכנולוגיה מאוד מתוחכמת. עוד העריכו החוקרים שהפצת המיילים אולי בוצעה דרך שרת מיילים של מלם תים עצמה, תוך ניצול פרצה ידועה בשרתי Exchange של מיקרוסופט המכונה ProxyShell. עם זאת לא מדובר בקביעה מוחלטת והחוקרים לא שוללים שיכול להיות שהתוקפים השתמשו בווקטור תקיפה אחר. עם זאת הם מעריכים שלתוקפים כן עשויה להיות "אחיזה מסוימת ברשת החברה".

לאחר שהתוקפים מצליחים לחדור למחשב הקורבן הם מנצלים את הגישה כדי להוריד כלי שליטה נוספים. אלה כלים מסחריים מוכרים כגון Team Viewer או Screen Connect. אלה נמצאים בשימוש שוטף ונרחב על ידי מחלקות IT ותמיכה מרחוק כך שהימצאותם על מחשב הקורבן לא אמור לעורר חשד לפריצה או לפחות לצמצם את הסיכון להתגלות. מחקירה שערך ספק מודיעין סייבר של מחברי המחקר נמצא כי הקמפיין פעיל בכל העולם ומתמקד באזורים נוספים בעולם שמהווים יעדים אסטרטגיים לאיראן כגון: ירדן, איחוד האמירויות, קטאר, עומאן, ארמניה אזרבייג'ן, טורקיה, עירק, סוריה, טג'יקיסטן ואף איראן עצמה. עוד הוסיפו החוקרים ש"התקבלו מזהים מתקיפות האלה ועל סמך ניתוח שלהם אנו יכולים לומר בסבירות גבוהה כי הקמפיין הנוכחי החל בעולם בספטמבר 2022".

חשוב לציין שבמערך הסייבר הוציאו התראה ממוקדת על התנהלות הקמפיין הנוכחי, אך נמנעו מלציין אם מדובר בקמפיין תקיפה איראני. כמו כן לא ברור עד כמה ההאקרים הצליחו לחדור לארגונים בישראל - ובמערך הסבירו ש"הצלחנו לבלום את רובם ככל הידוע נכון לעכשיו". ועדיין הניסוח עשוי להצביע על כך שישנם מקומות שלהם ההאקרים הצליחו לחדור. לא ברור עדיין מה המטרה הסופית של ההאקרים. האם מדובר בתקיפות לשם רווח או פשוט בקמפיין שנועד לנסות ולמצוא נקודות תורפה במשק הישראלי ולנצל אותן בהמשך לתקיפות ראווה. איראן החלה לפעול באופן אינטנסיבי בממד הסייבר נגד ישראל, בעיקר כדי לייצר יכולת תקיפה אסטרטגית אותה תוכל למנף לתגובות מול פעולות צבאיות אותן היא מייחסת למדינה.

במלם תים כאמור דוחים לחלוטין את נושא הפריצה. מהחברה נמסר: "לא התבצעה כל פריצה לרשת הארגון. הפצת המיילים התבצעה דרך שלוש תיבות דואר חיצוניות. האירוע הסתיים במהירות, לאחר שטופל על ידי צוות IR באופן מיידי וממוקד וככל הידוע לנו לא נגרם כל נזק. ועדיין אנחנו תוהים כיצד 'תיבות מייל חיצוניות' יכלו לשמש למשלוח מיילים זדוניים כשכתובת השולח שלהם היא בדומיין - כלומר תחת שם המתחם - של מלם תים עצמה כך לפי דוגמאות של מיילים כאלה שהגיעו לידינו. בינתיים ההמלצה של גורמי מקצוע היא להיזהר ממיילים שלהם מצורפים קישורים להורדה של קבצים ממקור חיצוני. על פי בדיקת מערך הסייבר, "נכון לכתיבת התרעה זו, קובץ ה-MSI (קובץ ההתקנה שהקורבן מוריד דרך הקישור, ר''ק) אינו מזוהה כלל על ידי מנועי האנטי-וירוס, ולכן קיימת סבירות גבוהה שהקובץ עלול לעבור מערכות סינון דוא"ל".