מכופרה להתאוששות: איך ארגונים שורדים את הבלתי נמנע

חוסן סייבר אינו עוד שכבת הגנה אלא הוא שיטה ארגונית של תכנון, תרגול ושחזור נקי שמאפשרת להמשיך לעבוד גם תחת מתקפה. מי שמטמיע היום תהליכי התאוששות, גיבוי מבודד ו- CRO מוביל, יוכל לשרוד את אירוע הקיצון הבא

בספטמבר 2025, אירעה אחת המתקפות הדרמטיות ביותר בתולדות התעשייה הבריטית. מה שנראה תחילה כתקלה טכנית הפך לאירוע קיצון. מתקפת סייבר חסרת תקדים השביתה את Jaguar Land Rover יצרנית הרכב האייקונית, למשך חמישה שבועות. פסי ייצור דממו, אלפי עובדים נשלחו הביתה, ויותר מ -5,000 ספקים מצאו עצמם משותקים. ההפסד? כ-1.9 מיליארד ליש"ט. מעבר לנזק הכלכלי, המתקפה חשפה אמת מטרידה והיא ששרשרת האספקה הגלובלית פגיעה יותר מאי פעם, והיכולת להתאושש במהירות היא ההבדל בין משבר נקודתי לקריסה מערכתית.

חוסן סייבר: לא מערכת הגנה, אלא מערכת התאוששות

בעידן שבו מתקפות הן עניין של "מתי" ולא "אם", השאלה החשובה היא לא כיצד נימנע מהתקפה אלא כיצד נמשיך לתפקד כשהיא תקרה. חוסן סייבר הוא היכולת להבטיח רציפות עסקית גם תחת אש. זהו לא עוד מוצר מדף או שירות IT אלא תשתית ניהולית, תפעולית ותרבותית שמאפשרת לארגון להתאושש במהירות ולשוב לעבודה.

הבסיס הוא האנשים. לא מודעות כללית, אלא אימונים תפקידיים, סימולציות ניהוליות ותרחישי קיצון שמערבים הנהלה, משפטי דוברות, תפעול, IT/OT ושרשרת אספקה. תרגול כזה מחבר החלטות עסקיות לזמני התאוששות (RTO) ונקודות שיחזור (RPO) ומייצר “זיכרון שריר” ארגוני למקרה האמת.

במקביל, על הארגון לתכנן עבודה במצב של הספק מופחת להגדיר מראש מהם השירותים החיוניים ביותר שיחזרו ראשונים, אילו ספקים מהווים צוואר בקבוק, ואילו מסלולי עקיפה וערוצי תקשורת חלופיים ישמשו בעת חירום.

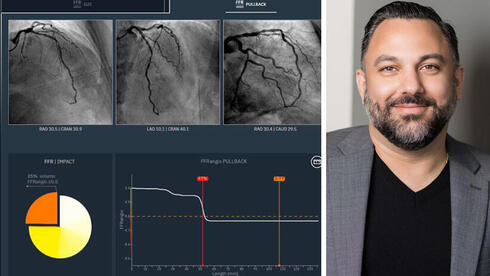

טכנולוגיה שמחזירה חיים

בממד הטכנולוגי, העקרון הוא פשוט אך קריטי. מדובר בשילוש הקדוש של בידוד, אי שינוי וניטור. גיבויים חייבים להיות בלתי ניתנים לשינוי ומופרדים לחלוטין ממערכות הייצור באמצעות כספת מבודדת (Air (Gap לוגי או פיזי. לצד זאת, יש לבחון את תקינות הגיבויים בזמן אמת באמצעות אנליטיקה מבוססת בינה מלאכותית, כדי לוודא שהעותקים נקיים לפני השחזור.

עוד עיקרון מכריע הוא שימוש ב-Clean Room שהיא סביבה נקייה ומאובטחת לשחזור ובדיקת נתונים לפני החזרתם ל- .Production זו היא דרך לוודא שהמערכות חוזרות לפעילות רק אחרי בדיקות שלמות נתונים ומניעת הדבקה חוזרת.

מאייש תפקיד ה-CRO הוא זה שידאג להמשכיות

בזמן שמתקפה מתרחשת, ניהול המשבר הוא לא זמן לאלתור. דרוש צוות מוסמך עם סמכויות החלטה, תסריטי תקשורת סדורים ללקוחות ולרגולטורים, ותיעוד של כל פעולה. הארגון חייב לדעת מראש באילו תנאים ניתן להחזיר מערכות לפעילות, ולהפעיל רק שירותים שעברו בדיקה מלאה.

עידן הסייבר החדש הוליד תפקיד מנהיגותי חדש Chief Resilience Officer (CRO) הממונה על החוסן הארגוני הכולל. זהו האדם שמגשר בין ההנהלה, הטכנולוגיה והתפעול, מגדיר את רמת הסבילות להשבתה ומפקח על מוכנות הארגון לא רק למנוע מתקפות, אלא גם להתאושש מהן במהירות ובשליטה.

האירוע של JLR הוא תמרור אזהרה לעולם שבו מתקפות על גיבויים מתרחשות בתדירות גבוהה, והישרדות ארגונית תלויה ביכולת להתאושש במהירות לא רק למנוע. חוסן סייבר אינו תגובה, אלא תכנון מקדים המשולב בתרבות, תהליכים וטכנולוגיות שמבטיחים המשכיות גם תחת מתקפה.

פתרונות כמו כספת גיבויים מבודדת (Cyber Recovery Vault) עם עותקים בלתי ניתנים לשינוי ובינה לזיהוי שחיתות, לצד ניטור ייעודי לגיבויים ושירותי Incident Response מאפשרים שחזור נקי ובטוח ומקצרים את זמן החזרה לשגרה.

המפתח: להגדיר מראש לאן משחזרים, איך עובדים במצב הספק מופחת, ולתרגל את זה. כך ההתאוששות הופכת מיכולת תאורטית למנוע שמחזיק את הארגון חי גם ברגע המשבר. כך גם הופכים את ההתאוששות מיכולת תיאורטית למנוע עסקי שמחזיק את הארגון חי גם ברגעי משבר.

איתי משולם הוא CTO בתחום שירותי אבטחת סייבר ב-Dell Technologies