"כשתוקף עושה את הפעולה שלו, גם אם הוא הכי מתוחכם, הוא משאיר סימנים"

חקירת הפריצה לחברת הביטוח שירביט הוטלה על יחידת הסייבר בלהב 433, שחקרה בעבר פריצות לבנקים ואת פרשת טלגראס. במקביל חוקרת הרשות להגנת הפרטיות אם שירביט הגנה כנדרש על המידע של לקוחותיה; מערך הסייבר הלאומי: "מתחקים אחר הפירורים שהשאירו התוקפים"

יחידת הסייבר הארצית בלהב 433 היא יחידת המשטרה שעליה הוטלה משימת החקירה המורכבת של הפריצה לחברת הביטוח שירביט וגניבת והפצת המידע הפרטי על לקוחות החברה וניסיון הסחיטה שלה. בנוסף, מעורבים בחקירת האירוע גם מערך הסייבר הלאומי במשרד ראש הממשלה שמתכלל את האירוע, רשות שוק ההון, שהיא הרגולטור הפיננסי האחראי על חברות הביטוח והרשות להגנת הפרטיות במשרד המשפטים.

האחרונה בוחנת, בין השאר, אם שירביט הגנה כנדרש על מאגרי המידע שלה. מהרשות להגנת הפרטיות נמסר בהקשר זה כי "חברת שירביט העבירה לרשות דיווחים בנוגע לאירוע אבטחת המידע שאירע בחברה. בעקבותיו פתחה הרשות בהליך חקירה. במסגרת החקירה שמנהלת הרשות היא בוחנת, בתיאום עם כל הגורמים הרלוונטיים המעורבים בנושא, את ההיבטים הקשורים להגנה על המידע האישי של לקוחות החברה ואת דליפת המידע אודותיהם, וכן את פעולות החברה בנוגע לאירוע ועמידתה בהוראות החוק".

יחידת הסייבר בלהב 433 שבראשה עומד סנ"צ אבי מייברג, היא חוד החנית במאבק בפשיעה במרחב המקוון. היחידה אמונה על חשיפת פשעי סייבר, איסוף מודיעין ברשת, נטרול גורמי פשיעה ברשת המאיימים על תשתיות קריטיות, טיפול בתופעות כגון סחיטה במרחב הקיברנטי, גניבת מידע, הפצת תוכנות ריגול וחקירת עבירות סייבר מתוחכמות. בעבר היתה היחידה אחראית לפיצוח שורה של פרשות גניבת מידע מבנקים על לקוחות וניסיון לסוחט אותם (למשל בנק לאומי ובנק יהב).

כמו כן היא עמדה מאחורי חקירת ופיצוח ארגון הפשיעה שעמד מאחורי טלגראס, שהביאה להגשת כתבי אישום נגד כל שרשרת הארגון בעבירות של סחר בסמים וניהול ארגון פשיעה. פרשה אחרת שפיצחה היחידה וזכתה לתהודה היא פרשת "ההאקר מאשקלון", שמביתו בישראל תוך שימוש ב"דארק נט" שיגר איומי שווא על הטמנת מטעני חבלה במטוסים, מרכזי קניות ומוסדות יהודיים ברחבי העולם - ונידון ל-10 שנות מאסר.

"זה חתיכת פרויקט שלוקח זמן ומצריך המון ניתוח של נתונים"

בסוף השבוע סירבו גופי החקירה והאכיפה השונים המעורבים בה להרחיב בפרטים אודות החקירה המתנהלת. עם זאת, גורמים המעורבים בחקירה אמרו ל"כלכליסט" כי שירביט משתפת פעולה בחקירת האירוע ונמצאת בקשר רציף עם הגופים השונים. לכל הגורמים המעורבים בפרשה ברור כי מדובר באירוע חריג בחריפותו, הן בשל ההד התקשורתי שקיבל והן בשל פרטי המידע המאוד רגישים שדלפו על לקוחות, אזרחים והציבור הרחב, ובתוכו גם עובדי מדינה ואנשי מערכת הביטחון שמבוטחים בשירביט. מסיבה זו, ההערכה היא כי גם מערכת הביטחון והשב"כ בודקים את האירוע מהזווית שלהם.

"יש חיתוכי מצב משותפים וסנכרון בין כל הגורמים החוקרים את האירוע", אומר אחד הגורמים המעורבים בחקירה ל"כלכליסט". לדבריו, "זה אירוע חריג ויש רגישות רבה בנתונים שזולגים שחושפים מידע על אזרחים. כל הזרועות שחוקרות את האירוע משתפות פעולה אבל אנו עדיין לא יודעים להגיד מה בדיוק קרה שם. אין עדיין בשלב הזה בשלות כדי לקבל את התובנה של מי התוקפים ומה מניעיהם, בין אם זה קבוצת פשיעה, שחקן מדינתי או סתם האקר שמנסה לצבור הכרה בקהילה שלו. החקירה עדיין בעיצומה, זה חתיכת פרויקט שלוקח זמן ומצריך המון ניתוח של המון נתונים".

גופי החקירה מתייחסים לאירוע כאירוע סחיטה ולא כאירוע כופרה, שבו "הסוסים כבר ברחו מהאורווה. גנבו כבר מידע, עוד לא יודעים בדיוק איך ומאיפה, ודורשים כסף תמורת שחרורו. אנו יודעים מאירועי כופרה וסחיטה שגם אם החברה תשלם זה לא מבטיח שום דבר, שימנע את הפצת המידע".

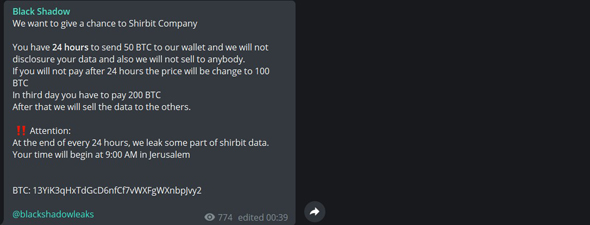

אתמול בבוקר והבוקר הפיצה קבוצת ההאקרים המכנה את עצמה black shadow מאות צילומי מסמכים פרטיים של מבוטחי שירביט אשר נגנבו. אלה כוללים צילומי תעודות זהות, מסמכים רפואיים, צילומי רשיונות רכב, מסמכי תביעות רכב, צילום של כרטיסי אשראי ועוד. ההאקרים הציבו שלשום אולטימטום לתשלום 50 ביטקוין (כמיליון דולר) תוך 24 שעות (יום שישי), וציינו שלאחר יממה (יום שבת) המחיר יעלה ל-100 ביטקוין ולאחר יומיים (יום ראשון) הוא יעלה כבר ל-200 ביטקוין (כ-4 מיליון דולר) ואיימו למכור את המידע. ההאקרים גם פרסמו את ההתכתבות שלהם מול נציג שירביט. הם כתבו שהם מפרסמים את המסמכים לאחר ששירביט סירבה לשלם להם ו"משחקת איתם משחקים", ואיימו כי יש בידיהם מידע עצום שאותו יפרסמו, וכתבו: "שירביט, הסוף!"

גורם במערך הסייבר הלאומי, המעורב בחקירה שנמצאת בראשיתה, אמנם לא נכנס לפרטיה, אך הסביר באופן כללי כי "אירוע סייבר זו חידה לכל דבר. צריך להגיע לזירה אחרי שקרה משהו ולנסות לפרום אחורה כל מה שאתה יכול - איך אנו מספרים את הסיפור על בסיס כל העדויות שקיימות בשטח שצריך לאתר אותן. יש פירורים שמפוזרים, כי כשתוקף עושה את הפעולה שלו, גם אם הוא התוקף הכי מתוחכם, בדרך כלל הוא משאיר סימנים, והתפקיד שלנו זה למצוא את הסימנים, לקשר ביניהם ולהיות מסוגלים לספר את הסיפור שקרה. אנו עושים זאת על ידי הרצת כלים למיניהם ברשת הנתקפת, אוספים משם כל מיני אובייקטים, מתחילים לנתח את הלוגים, שזו עבודה מאוד סיזיפית ומדויקת. מי שעושה את זה צריך לצייר את התמונה השלמה, להרכיב את הפאזל הזה של התקיפה: מה התוקף חיפש שם, ממתי הוא שם, למה דווקא שם, למד דווקא לנקודות הספציפיות האלה הוא הגיע. בתהליך החקירה הזה מחלצים כל מיני מידעים, מזהים כל מיני פרמטרים, ומנסים לשייך אותם לאיזה שהוא תוקף. לאחר איסוף כל המידע הזה מגיעים עם תזה שניתן להוכיח אותה על בסיס העדויות - ומשם מתחילים לעשות את התהליך היותר רחב של לראות איך אנו ממנפים את זה להגנה יותר רחבה על עוד חברות וארגונים במשק".

"האירוע הזה מוכיח שהפשיעה האינטרנטית קפצה מדרגה"

סנ"צ בדימוס נמרוד דניאל, לשעבר ראש מפלג חקירות ביטחוניות ופשיעה מאורגנת ביאחב"ל מספק גם הוא הצצה לאופן שבו מתנהלות חקירות רגישות מעין אלה. "יש עם מה לעבוד באירוע הזה היות שבמקביל לחקירת הסייבר הטכנולוגית, מתנהל איזשהוא משא ומתן עם ההאקרים ויש דיאלוג., וזה נותן המון לחקירה", אומר דניאל. "הדיאלוג הזה צריך ליצור יחסי אמון, לטעת תקווה בצד השני בלי להפחיד ולקבל תוך כדי את מקסימום האינפורמציה והרמזים שיוכלו לקדם את חקירת הסייבר. למשל, האופן בו הם עונים, או לועגים לחברה, למשל לנסות להבין אם הם קיבלו סיוע או שיתוף פעולה ממישהו מתוך החברה. בנוסף, היות והדרישה פה היא לכופר במיליונים, אז יש על מה לשחק – למשל העברת סכום מסויים תמורת העברת המו"מ לפאזה אחרת, כמו שיחה טלפונית, שתאפשר ביתר קלות לנסות ולאתר את הסוחטים והיכן נמצא החומר. המטרה היא ליצור מערכת יחסים עם ההאקרים שבה תנסה למשוך אותם טיפה לתת עוד מידע שתיתן עוד כלים לחקירת הסייבר".

לגבי השאלה האם מדובר במעין אירוע טרור אסטרטגי על רקע לאומני כפי שרומזת חברת הביטוח או אירוע כופר עם מניע כספי בלבד, אומר דניאל כי "ש פה פר אקסלנס עניין של דרישה של כסף ותאוות בצע. ראינו בעבר פריצות של האקרים שעושים שמות באתרים ישראלים בלי לדרוש כסף - שמים לך תמונה של ארגון טרור כשהמטרה היא להביך, לזרוע בלבול, להשיג ניצחון תודעתי של 'אני יכול עליך'. באירוע הנוכחי אנו רואים דרישה של כסף, אז לצד זה שאי אפשר לשלול שמדובר באירוע לאומני, זה לא בהכרח הסיפור, כי ראינו כבר בעבר איך עובדים ההאקרים באירועים לאומניים".

לדברי דניאל, "האירוע הזה מוכיח שהפשיעה האינטרנטית קפצה מדרגה. אם פעם השודדים היו צריכים להיכנס עם אקדח לתוך בנק, היום הם פחות צריכים להסתכן ולהשיג רווח של מיליוני דולרים רק באיומי סחיטה, כמו במקרה הזה". פוטנציאל הפגיעה, לדבריו, לא מסתיים בחברת הביטוח: "הפוטנציאל הרסני לא רק לשירביט עצמה, אלא יש פה פוטנציאל סחיטה פרטני של כל מבוטח שפרטיו נמצאים בידי ההאקרים, ולכן הנזק הוא עצום. לכן יש חובה כבר מההתחלה להבין את פוטנציאל הנזק, וצריך באופן מיידי לשתף את כל גורמי החקירה".