פרצת אבטחה בווטסאפ: כך ניתן להיכנס לחשבון שלכם באמצעות התא הקולי

המתכנת רן בר-זיק הסביר ל"כלכליסט" איך בלי כל ידע בתכנות או בסייבר, הפך התוסף שהתייתר בעשור הקודם לפרצת אבטחה זמינה ופשוטה לחשבונות הווטסאפ. ההסבר המלא על החסימה וההתגוננות בכתבה

כשל במערכת האימות של ווטסאפ מאפשר לתוקפים לזכות בגישה לחשבון שלכם, באמצעות התא הקולי של חשבון הסלולר - כך חשף היום המתכנת רן בר-זיק. ניצול כשל האבטחה מבוסס על פרצה בפיתוח מצד ווטסאפ ועל חוסר מודעות של משתמשים רבים, וניתן להשתמש בו ללא כל ידע בתכנות או הבנה של מושגים טכנית.

מערכת האימות של ווטסאפ מבוססת על שליחת הודעת SMS עם קוד אותו יש להקליד למשתמש שמבקש להפעיל את האפליקציה על מספר טלפון חדש או להעביר אותה למכשיר חדש. ואולם, כתחליף לקבלת ה-SMS ניתן לבקש מהמערכת ליזום שיחת טלפון רובוטית שבמהלכה מדוקלם הקוד הדרוש.

בעידן שלפני שיחות מזוהות, הודעות SMS או מסרים מידיים היה תא קולי רכיב קריטי בשימוש בטלפון סלולרי ואפשר למשתמשים לחזור לשיחות שפספסו, אם יוזם השיחה השאיר להם הודעה. ואולם, בעשור וחצי האחרונים, ובפרט מאז כניסת הסמארטפונים לשימוש רחב, אין כבר צורך בתא קולי כדי לזהות שיחה שפוספסה או לקבל מסרים קצרים.

חרף זאת, כמעט כל ספקיות הסלולר בישראל מספקות למשתמשים תא קולי בתור ברירת מחדל, שבעבור חלקם המכריע הוא שימושי בדיוק כמו תוספתן. ובמקרה הזה, בדומה לתוספתן, הוא אף עלול לגרום לנזק במקרה שנוצל על ידי גורמים זרים.

מכיוון שמרבית המשתמשים לא מוצאים כל תועלת בתא הקולי, או אפילו לא מודעים לקיומו, הם גם לא טורחים לשנות את סיסמת ברירת המחדל שלו – שעומדת לרוב על 0000 או 1234. תוקף יכול לגלות זאת בקלות, באמצעות הזנת *151 לפני מספר הטלפון של הקרבן, פעולה שתוביל אותו ישר לתא הקולי מבלי שבעל הקו יקבל שיחה או אפילו יהיה מודע לכך שמישהו נכנס לתא הקולי שלו.

אם הסיסמה של המשתמש היא אכן סיסמת ברירת המחדל, אפשר לעבור לשלב הבא. "מחכים לשעה שבה הקורבן לא זמין או לא יענה", כותב בר-זיק, שעובד ב-OATH של AOL, באתרו: "אם הוא שומר שבת, אז שבת זה הזמן האידיאלי. בדרך כלל גם אמצע הלילה זה זמן טוב או כאשר הקורבן בנסיעה לחו"ל".

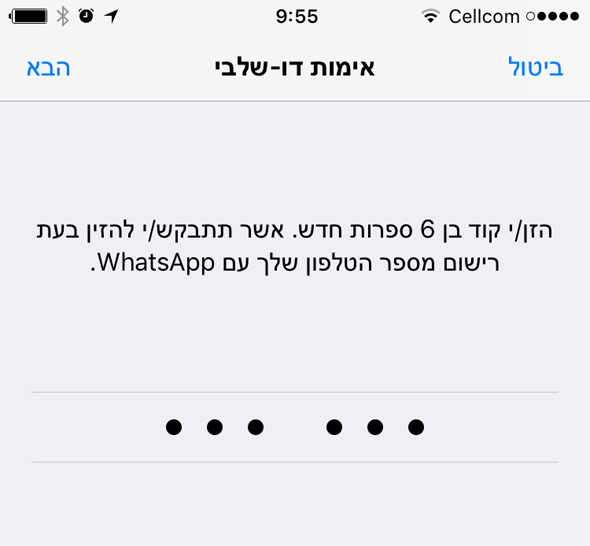

התוקף מגדיר את מספר הטלפון של הקרבן בווטסאפ, ובמקום אימות ב-SMS מבקש לקבל את הקוד בשיחת טלפון. השיחה מתבצעת ומגיעה לתא הקולי של המשתמש, וכל שנשאר לתוקף לעשות הוא לגשת לתא הקולי ולשלוף את הקוד. בניגוד למערכות אימות אחרות, דוגמת האימות הדו-שלבי של גוגל, בווסטאפ בתור ברירת מחדל אין צורך בהגדרת סיסמה אישית וכל שדרוש לתוקף כדי לקבל גישה לחשבון הוא הקוד שנשלח מהאפליקציה.

גניבת החשבון לא מספקת לתוקף גישה לשיחות העבר של המשתמש – אלו מאוחסנות ומוצפנות על המכשיר עצמו ולא עוברות למכשיר החדש. ואולם, היא מאפשרת לתוקף להתחזות לקרבן ופותחת דרך לביצוע מעשי הונאה וגניבת זהות.

"זה מסתובב חופשי כבר הרבה זמן", אמר בר-זיק ל"כלכליסט". "הייתי סקפטי, אבל כשקיבלתי דיווחים על קרבנות אז החלטתי לכתוב על זה. שומרי שבת מאוד פגיעים לסוג כזה של התקפה כי הם בחיים לא עונים לטלפון. או אנשים שמפרסמים בפייסבוק שהם נוסעים, לחו"ל, ויש הרבה כאלו".

ההתגוננות מהתקיפה פשוטה. ראשית פנו לחברת הסלולר ובקשו לבטל את התא הקולי (רוב הסיכויים שלא ידעתם שיש לכם אותו). אם אתם צריכים תא קולי, שנו את סיסמת ברירת המחדל במקרה שאתם עושים בה שימוש. בשביל להגביר את רמת האבטחה שלכם, הפעילות את פונקציית האימות הדו-שלבי בווטסאפ. כך, יהיה צורך גם בסיסמה שאתם בחרתם כדי לקבל גישה לחשבון שלכם.