תוכנת ריגול של אלביט עקבה אחרי מתנגדי המשטר באתיופיה

סייברביט, חברה־בת של אלביט, סיפקה לממשלת אתיופיה תוכנת ריגול ששימשה לריגול אחר עיתונאים ומתנגדי משטר, כך חושף דו"ח מיוחד של אוניברסיטת טורונטו. התוכנה הושתלה באמצעות מיילים תמימים והתגלתה בזכות פעיל זכויות אדם שסירב לפתוח את המייל

ב־4 באוקטובר 2016 קיבל ג'אוור מוחמד, אחד הפעילים הפוליטיים באתיופיה למען זכויות בני האורומו — קבוצה אתנית באתיופיה שנמצאת בעימות עם השלטון, שהמשתייכים אליה שוהים ב־20 מדינות שונות — שנוסח במיוחד בשבילו. שורת הנושא הבטיחה שבמייל ישנו וידיאו סודי שיחשוף בפניו הוכחות לכך שהמלחמה בין אתיופיה לאריתריאה צפויה להימשך. מוחמד, יו"ר רשת השידור Oromia Media Network שמתמקדת בסיקור בני האורומו ושמתגורר כיום בארה"ב, לא לחץ על הקישור המסתורי שבמייל אלא העביר את המייל לביל מרזק, עמית מחקר ב־Citizen Lab באוניברסיטת טורונטו.

המייל התניע מחקר שהוליד דו"ח שמתפרסם כאן לראשונה ושמגולל בפרטי פרטים כיצד חברת הסייבר הישראלית סייברביט (CyberBit), חברה־בת של אלביט מערכות, סיפקה לממשלת אתיופיה תוכנת ריגול מתוחכמת ששימשה אותה לריגול אחר עיתונאים ומתנגדי משטר. לפי הדו"ח, תוכנת הריגול שמכרה סייברביט לאתיופיה, PC Surveillance System (או בקיצור PSSׂ), אפשרה לממשלה האתיופית לעקוב אחר פעילים למען זכויות בני האורומו. בנוסף, הדו"ח חושף רשימת לקוחות פוטנציאליים של סייברביט כמו צבא תאילנד ושירות הביטחון הלאומי של אוזבקיסטן.

לדברי מרזק, שהוביל את חיבור הדו"ח לצד עמיתיו ג'ופרי אלכסנדר, שרון מק'קון ורון דייברט, מדובר בפעם הראשונה שבה נחשפת תוכנת ריגול של סייברביט. "מה שמפתיע, במיוחד לאור דו"חות דומים שפרסמנו בעבר על אתיופיה ודרכי הפעולה שלה שהביאו לזיהוי השימוש שהיא עושה בתוכנות ריגול, זה שהם מצאו חברה נוספת שתספק להם רוגלה", אמר מרזק בראיון ל"כלכליסט". לדבריו, "חברה שלא רוצה שהתוכנה שלה תיחשף, לא צריכה למכור אותה לאתיופיה".

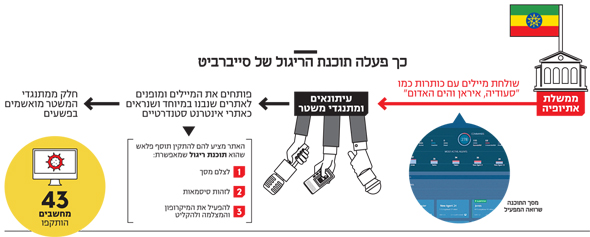

מייל תמים, רוגלה זדונית

המייל שמוחמד קיבל, אחד מבין 12 שנשלחו אליו בין 30 במאי ל־13 באוקטובר השנה, ושניסו להפיל אותו בפח באמצעות כותרות כמו "סעודיה, איראן והים האדום" ו"הצתת מחאות באתיופיה", היה אחד מרבים שנשלחו לעיתונאים ומתנגדי משטר במטרה להתקין במחשביהם את תוכנת הריגול של החברה הישראלית. כל המיילים מפנים לאתר שמנסה להיראות כאתר וידיאו לגיטימי. מי שלחץ על הקישור הגיע לעמוד שהציע לו לעדכן תוסף פלאש כדי שיוכל לצפות בתוכן. חקירת Citizen Lab גילתה שלחיצה על הקישור אכן מביאה להתקנת תוסף פלאש על המחשב של הגולש, אבל בתוספת של תוכנת ריגול זדונית.

"התוכנה היא רוגלה די סטנדרטית", הסביר מרזק. "היא יכולה לראות כל מה שקורה במחשב, להעתיק קבצים, לזהות סיסמאות, להפעיל את המיקרופון והמצלמה ולהקליט שיחות סקייפ, או לעקוב אחר מה שקורה באותו הרגע בסביבת המחשב. מרבית הרוגלות מנצלות פרצה או באג במערכת ההפעלה, אבל התוכנה של סייברביט לא עושה שימוש בשום פרצה — היא פשוט מבקשת מהמשתמש לתת לה גישת מנהל בעת ההתקנה. כשמשתמש מתקין עדכון של פלאש, הוא מתבקש להזין סיסמה כדי להעניק לו גישה מלאה, אז כשהרוגלה מבקשת את זה הוא מסכים כי זה מה שהוא מצפה שיקרה.

"בגרסה אחרת שלה, הרוגלה מחליפה את הקיצורים בתפריט ההתחל בשולחן העבודה, כך שכאשר מקליקים עליהם כדי להפעיל תוכנה כלשהי, מופיע חלון שמבקש גישת מנהל ואז היישום האמיתי עולה. אם המשתמש רצה לפתוח את הדפדפן שלו ולפני כן התבקש לאשר גישה, סביר להניח שהוא לא יחשוב יותר מדי לפני שיאשר זאת, כי מדובר בתוכנה שהוא מכיר וסומך עליה".

בעקבות המייל של מוחמד, מרזק ועמיתיו החלו לבדוק את תוכנת הריגול של סייברביט, זיהו את השרתים שאיתם היא מתקשרת ומצאו שם אוצר בלום של מידע שימושי. "גילינו שלשרת שהרוגלה מתקשרת איתו יש קובץ תיעוד (Logfile) ציבורי שיכולנו להוריד. גילינו קובץ שמתעדכן בכל כמה שניות. הוא תיעד את כתובת ה־IP של התוקפים ושל המטרות, עם נתונים כמו מספר מזהה של המחשב הנגוע ומשך זמן החיבור אליו. ה־IP לא מספק ישירות את זהות המטרה, אבל מאפשר לך לדעת מה המיקום הכללי שלה, כמו עיר. מכיוון שידענו שמוחמד הוא אחת המטרות, יכולנו באמצעות חיפושים פשוטים לזהות מטרות פוטנציאליות נוספות. אז פשוט שאלנו את מוחמד אם הוא מכיר מישהו בעיר זו או אחרת. פנינו לאנשים האלו, בדקנו את כתובות ה־IP שלהם וזה אפשר לנו לזהות מטרות נוספות". בסך הכל זיהו החוקרים 43 מחשבים שהותקפו והודבקו על ידי הרוגלה ב־20 מדינות שונות, בהן אריתריאה, קנדה, גרמניה, אוסטרליה, ארה"ב, בלגיה, מצרים, אתיופיה וקטאר.

אחת ההתרחשויות המפתיעות בחקירה אירעה ב־29 במרץ, כשמפעילי הרוגלה ניסו להדביק את המחשב של מרזק. "זה קרה בתקופה שפניתי לכמה אנשים שזיהינו כדי לראות אם גם הם בין הקורבנות של אותה מתקפה", סיפר. "בוקר אחד פתחתי את המייל וראיתי הודעה מגוף בשם Network Oromo Studies עם נושא בסגנון 'הפוליטיקה של הרעב באתיופיה'. בהיתי בזה קצת, והבנתי שאני מזהה את כתובת המייל. זו אחת מכתובות המייל של התוקפים. זה היה מפתיע, כי בכל החקירות שעשיתי, מעולם לא הפכתי למטרה. מפעיל רוגלה חכם לא רוצה לתקוף את החוקר, כי זה כמו להגיש לו את הרוגלה על מגש של כסף. חשבתי שזה די מצחיק".

מצגת מכירה לצבא תאילנד

קובץ התיעוד שהשיגו החוקרים היה גם המפתח לזיהוי ממשלת אתיופיה כגורם שעומד מאחורי המתקפה ולזיהוי סייברביט כחברה שסיפקה את הרוגלה. "באמצעות קובץ התיעוד היתה לנו גישה ליותר משנה של פעילות שבמהלכה המפעיל התחבר רק משלוש כתובות IP", אמר מרזק. "אחת מהן היתה של חברת הטלקום של אתיופיה".

קישור הרוגלה לסייברביט התבסס על ניתוח מורכב יותר. לפי מרזק, "הקישור הראשון עלה מניתוח הרוגלה עצמה. איתרנו בקוד שלה חתימות ייחודיות. הרצנו אותן מול מאגר מידע ייעודי שזיהה רוגלה אחרת מ־2014 עם חתימות דומות ששויכו לחברה בשם C4 Security שאלביט מערכות רכשה ב־2011 ומיזגה לסייברביט. ככל שהמשכנו לחפש מצאנו רמזים נוספים, כמו כתובות IP רבות שקושרו לסייברביט. היה ברור שיש הרבה אנשים ממשרדי סייברביט, עובדים של החברה, שמתחברים לשרתים האלו".

בנוסף, מעריכים החוקרים, שימשו שרתים אלו גם לצורכי הדגמה של יכולות התוכנה במסגרת מצגות מכירה של סייברביט ללקוחות. זאת, על סמך אופי הפעילות שהתאפיינה בחיבורים קצרי מועד ומועטים מנקודות שונות בעולם. "רוב המצגות הציגו תבנית דומה: פעילות בזמן שעות העסקים מכתובת IP ששייכת ללקוח פוטנציאלי ופעילות אחרי שעות העבודה מכתובות IP ששייכות לבתי מלון. בכמה מקרים קדמה או נוספה לכך פעילות מנקודות Wi-Fi בשדות תעופה", נכתב בדו"ח.

כתובות IP אלו העידו על כך שנערכו מצגות מכירה לצבא תאילנד, כוחות הביטחון הלאומיים של אוזבקיסטן, מרכז המודיעין הפיננסי של זמביה, ארמון Malacañang בפיליפינים (בניין המשרדים והמעון הרשמי של הנשיא) ומשרדי חברת קזימפקס (Kazimpex) בקזחסטן, שלפי דיווחים מקושרת לאחד מארגוני המודיעין במדינה.

כמו כן זוהתה פעילות של מכשירים נגועים בפריז (מכשיר זה גם התחבר כמה ימים מאוחר יותר מכתובת IP שמשויכות לסייברביט בישראל), בווייטנאם, בניגריה ובסרביה. במקרה מעניין נוסף זוהתה התחברות של מכשיר נגוע מכתובת IP שהחוקרים הצליחו לשייך לתערוכת ISS World Europe, בעת שזו נערכה ביוני בפראג. התערוכה, שלדברי מארגניה היא הגדולה בעולם לאנליסטים מכוחות אכיפת חוק ומודיעין וכן למפעילי שירותי סייבר ומעקב מקוון, כללה השנה לפי התוכנייה גם הרצאה ומצגת של סייברביט.

בכמה מקרים הצליחו החוקרים גם לבנות תמונה מפורטת של פעילות עובדי סייברביט. "בנובמבר 2017 הבחנו במה שנראה כמו שני עובדים נפרדים של סייברביט שטיילו יחד מישראל למלון New World Makati במנילה", נכתב בדו"ח. "זיהינו שני מכשירים נפרדים; אחד שהחל לפעול ב־15 באוקוטובר ואחד שהחל לפעול ב־2 בנובמבר. ההתחברות הראשונה של שני המכשירים היתה מכתובת IP שמקושרת לסייברביט. אחרי שעות העבודה המכשירים התחברו, להערכתנו, מכתובות IP בביתם של העובדים. נראה שכל עובד לקח מחשב נייד נגוע מהמשרד לבית מדי יום (אולי לצורכי פיתוח ובדיקה). ביום שבת 4 בנובמבר שני המכשירים התחברו מכתובות IP שונות ב־17:32. 15 שעות מאוחר יותר המכשיר הראשון התחבר מהונג קונג בין 14:52 ל־14:58, זמן מקומי. שני המכשירים התחברו שוב מהפילפינים ב־22:41.

"התזמון תואם ללוח הטיסות הבא: טיסת אל על מתל אביב להונג קונג (LY75), שהמריאה ב־10:50 ונחתה ב־13:50, ולאחריה טיסה של Cathay Pacific מהונג קונג למנילה (CX903), שהמריאה ב־16:15 ונחתה ב־18:45".

עוד זיהו החוקרים פעילות קצרת טווח (לרוב בין כמה שניות לדקות ספורות) של כמה מכשירים נגועים, שלהערכתם לא מייצגת הדבקה מכוונת כי אם פעילות למטרות מחקר או בדיקה מצד חוקרי סייבר. פעילות זו כללה מכשירים נגועים בבריטניה, גרמניה, רוסיה, ארה"ב, סין, אוניברסיטת ברנדון בקנדה, נורבגיה וכתובת IP שמקושרת לגוגל.

בכמה מקרים מצאו החוקרים פעילות ארוכת טווח של מכשיר אחד ממדינות שבהן לא ידוע על פעילות של סייברביט, ובראשן איראן, קנדה, פינלנד, סלובקיה ואינדונזיה. לדברי החוקרים, דפוס הפעילות לא מצביע על הדגמות או פעילות פיתוח, ואין להם הסבר לטיבה.

תחום ללא רגולציה

"הפעילות של חברות כמו סייברביט היא בעיה בינלאומית", אמר מרזק. "ראינו את זה גם עם חברות מאיטליה ומגרמניה. זה לא משהו ייחודי לישראל. כל תעשיית ריגול הסייבר, בכל המדינות, נמצאת תחת רגולציה חלשה מאוד (ראו מסגרת). יש ממשלות וסוכנויות אכיפת חוק שמשתמשות במוצרים כאלו בדרכים לגיטימיות. אבל יש גם מדינות כמו אתיופיה או איחוד האמירויות שתוקפות פעילי זכויות אדם. זה מביא לחשיפת המוצר ופוגע במדינות שמשתמשות בו לרעה, אבל גם בכאלו שעושות בו שימושים לגיטימיים. יותר רגולציה יכולה לסייע לממשלות שעושות שימושים לגיטימיים בתוכנה. ניסיון העבר שלנו מלמד שחברות מגיבות מהר לדיווחים מסוג זה. במקרה של סייברביט, שהכלים שלה מעולם לא נחשפו קודם לכן, ייתכן שהיא פשוט לא היתה זהירה מספיק, אבל מרגע שזה קרה אני בטוח שהיא תשנה את את דפוס הפעילות שלה".

סייברביט לא לבד

לחוקרים מ־Citizen Lab יש כבר ניסיון עם חברות סייבר ישראליות שמוכרות כלי ריגול לממשלות זרות. בשנה שעבר מרזק וצוותו היו אלו שחשפו את פגסוס, רוגלה שיצרה NSO הישראלית למכשירי מובייל, שלפי דיווחים נמכרה למדינות דוגמת מקסיקו ולסוכנויות ביון של מדינות במפרץ הפרסי.

בניגוד ל־NSO ששואפת לפעול בחשאיות מרבית, חלק ניכר מהפעילות של סייברביט ידוע וגלוי. בעוד NSO היא חברת סטארט־אפ עצמאית וקטנה יחסית, סייברביט מקושרת לאחת מחברות הטכנולוגיה ואמצעי הלחימה הוותיקות והמוכרות בישראל — אלביט מערכות. סייברביט הוקמה ב־2015 כחברה־בת בבעלות מלאה של אלביט, במטרה להכניס את הפעילויות הקיימות של אלביט מערכות בתחומי מודיעין הסייבר והגנת הסייבר לחברה אחת. זמן קצר לאחר מכן רכשה אלביט את חטיבת מודיעין הסייבר הביטחוני של נייס ב־158 מיליון דולר ומיזגה את פעילותה עם סייברביט. לפי הערכות, פעילות חטיבה זו היא הבסיס למוצרים דוגמת PSS שמשווקת ומוכרת החברה למדינות זרות.

בספטמבר הודיעה אלביט מערכות על שינוי מהותי בפעילותה של סייברביט, שבמסגרתו החל מינואר תופרד מהחברה פעילות הסייבר הביטחוני ותועבר לחטיבה היבשה ומערכות התקשו"ב של אלביט מערכות.

מסייברביט נמסר בתגובה כי "סייברביט הינה חברה ביטחונית שמוכרת מוצרי מודיעין וסייבר שמפוקחים על ידי משרד הביטחון, בכפוף לחוק הפיקוח על יצוא בטחוני ובהתאם לאמנות בינלאומיות. גופי המודיעין והביטחון שרוכשים את המוצרים מחויבים להשתמש בהם בהתאם לחוק. סייברביט לא מפעילה את המוצרים, ואינה חשופה לאופן ההפעלה של מוצריה".

סייע בהכנת הכתבה: רן אברמסון