"גם מדינות עניות יכולות לפתח נשק סייבר"

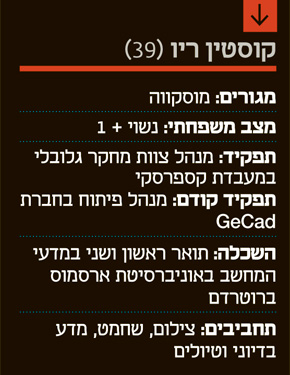

קוסטין ריו, מנהל צוות המחקר של חברת אבטחת המידע הרוסית קספרסקי, טוען כי מדינות מתלהבות מפיתוח כלי תקיפה, ועל הדרך שוכחות להתמגן כראוי. על הטענה שרוסיה שיבשה את הבחירות בארה"ב: "מכשירי ההצבעה האלקטרוניים לא הותקפו"

קוסטין ריו, מנהל צוות המחקר של חברת קספרסקי — ממומחי הסייבר הנחשבים בעולם ומאלה שחשפו את וירוס סטוקסנט במתקני הגרעין של איראן — מתוודה שיש לו בעיה: "אני לא דובר רוסית שוטפת. זה בעייתי אם צריך להיכנס לפורומים של האקרים שמתקשרים ביניהם ברוסית. אני מבין קצת מפני שלמדתי בצעירותי ברומניה בבית הספר, אבל אני לא ממש קורא את השפה. אבל כמובן שיש לי אנשי צוות שעושים את זה, ואנחנו עוקבים אחרי האקרים מרוסיה באופן שוטף". ריו אומר את הדברים על רקע ריבוי ההיתקלויות בהאקרים מרוסיה בשנים האחרונות, שיח שהגיע לשיאו בבחירות האחרונות לנשיאות ארצות הברית עם הטענות כי האקרים רוסים ניסו להשפיע על תוצאות הבחירות ולהטות אותן לטובת הנשיא הנבחר דונלד טראמפ.

בלי לערב שירותי ביון

שמה של קספרסקי עלה לכותרות לאחרונה לאחר שרוסלן סטויאנוב, מחוקריה הבכירים של החברה, נעצר בסוף דצמבר על ידי ה־FSB, שירות הביון הרוסי, באשמת בגידה. על פי פרסומים זרים, הסיבה למעצר היתה שהוא שיתף פעולה עם חקירת סוכנויות הביון האמריקאיות נגד פעילות הסייבר של שירותי הביטחון הרוסיים בארצות הברית בזמן מערכת הבחירות.

מה אתה חושב על האשמות האמריקאים שלפיהן הרוסים ניסו להשפיע על הבחירות בארה"ב?

"אני מנסה להימנע מדעות פוליטיות ולהיצמד לעובדות הטכניות. מהבחינה הזו כשבדקנו את המסמכים שה־FBI פרסם בנושא ראינו שרוב המסמכים עסקו יותר בהנחיות כיצד לאבטח את עצמך ופחות במקור של הפריצות. מה שפורסם בדו"ח של ה־FBI היה בעיקר ערבוביה אחת גדולה של מושגים טכניים, מה שמוכיח שלמחברי הדו"ח לא היה רקע טכני בתחום או לפחות לא רקע טוב. עלו בדו"ח כל מיני מושגים טכניים, שמות של נוזקות, כינויים של שירותי מודיעין רוסיים שלא היו קשורים זה לזה. עד כמה שאני ראיתי לא היתה שום התקפה על מערכת ההצבעה, מכשירי ההצבעה האלקטרוניים לא נפגעו. מה שהיה זה ניסיון להשפיע על דעת הקהל, אבל זה לא משהו שלא נעשה בעבר. הדבר היחיד שאפשר לומר על קבוצות ההאקרים שאליהן הופנו ההאשמות זה שהן מורכבות מדוברי רוסית. אבל מהפרטים הטכניים שבדקנו, אי אפשר לומר שהם שייכים לשירות מודיעין רוסי כזה או אחר".

לפי נתוני חברת Crowdstrike, שעליה מתבסס דו"ח ה־FBI, הם הופעלו על ידי שירותי הביון של רוסיה.

"כל מה שאני אומר זה שאני לא ראיתי הוכחות טכניות שמעידות שהם שייכים לשירות המודיעין הרוסי.

איך זה שכל כך הרבה האקרים מגיעים מרוסיה?

"זה לא שאין עבריינות סייבר במקומות אחרים בעולם, אבל באירופה אנו רואים את הרוסים יותר כי כנראה שהם פשוט קרובים אלינו. ככלל גידול בעבריינות סייבר מתקדמת מצריכה שני תנאים: ראשית, אנשים חכמים עם יכולות טכניות גבוהות; שנית, סביבה כלכלית שתיאלץ את האנשים האלה למצוא פרנסה בכיוון הלא נכון".

מהי חולשת המדינות בלוחמת סייבר?

"הרבה פעמים מדינות נוטות לפתח שיטות תקיפה, ולא טורחות לפתח טכנולוגיות הגנה טובות. בין אם מדובר בסטוקסנט (שמיוחס לישראל ולארה"ב), בווירוס Shamoon שתקף בסעודיה ובמדינות המפרץ (שמיוחס לאיראן), בתקיפות על התשתיות החשמל באוקראינה (שמיוחסות לרוסי). שוחחתי לאחרונה עם בכירי צבאי לשעבר בתחום הסייבר על שיווי המשקל בין התקפה להגנה, והוא טען שההגנה הטובה ביותר זו ההתקפה. 'אתה צריך לירות לתוקף ראשון בין העיניים', הוא אמר לי, אבל אז יוגי'ן קספרסקי שאל אותו מה קורה אם התוקף מגיע מאחור, ואתה לא רואה אותו עד שמאוחר מדי. כלי תקיפת סייבר הם משהו שכל אחד יכול לפתח".

מה התקציב הממוצע לפיתוח נשק סייבר התקפי?

"זה ברמת מיליוני הדולרים, אפילו מדינה ענייה יכולה להרשות לעצמה היום לפתח נשק כזה. זה לא עניין של כסף, זה פשוט עניין של דוקטרינה. איך אתה משלב שימוש בנשק סייבר התקפי בתוך הדוקטרינה הצבאית שלך".

למה לא רואים שימוש בנשקי סייבר בקרב קבוצות טרור?

"הבעיה מתחילה כשאתה כתוקף מנסה לכוון למטרות מאוד ממוקדות, כמו תשתיות מים. תוקף מדינתי יכול להרשות לעצמו לנסות לתקוף מאות מטרות במקביל, ומתוכן הוא יצליח לחדור לחמש, ומשם הוא ינסה לבצע תזוזה רוחבית שתביא אותו למטרה ראויה מבחינתו. במצב הזה הוא אפילו לא צריך לפעול, הוא יכול להמתין ליום הפקודה. אבל בשביל קבוצה קטנה זה מאוד בעייתי, היא צריכה למצוא את המטרה הראויה. קבוצות טרור או גרילה משתמשות בטכנולוגיות מקבילות לסייבר כדי לנהל התקשורת שלהן. הן משתמשות במערכות תקשורת מוצפנות, ברשת TOR ובשיטות דומות בשביל התפעול".

מה דעתך על נושא ההצפנה. צריך לתת מפתחות לדלת האחורית למדינות או לא?

"לפגוע בהצפנה זה פתרון שיתפוצץ לך בסוף בפנים. ישנן תמיד דרכים יעילות יותר בשביל לפתור את הבעיה. בסופו של דבר כל דלת אחורית יכולה לשמש גם את האויב שלך נגדך. תחשוב מה היה קורה אם לסנודן היתה גישה לדלת אחורית כזו. השימוש בהצפנה מעולם לא היה הסיבה שרשויות הביטחון או האכיפה לא הצליחו למנוע פיגועים. הסיבה היחידה לכך היא שהם לא ידעו לקרוא את הסימנים. בצרפת או בבלגיה למשל המשטרות ידעו שמשהו מתבשל. התוקפים אפילו לא השתמשו בהצפנה, אלא במכשירי Burner (טלפונים חד־פעמיים), כך שלמשטרה לא היתה בעיה לצותת להם".

הפשע והסייבר נפגשים

תופעה נוספת שמאפיינת את עולם הסייבר בשנים האחרונות היא הקשרים המתהדקים בין עולמות הפשע המסורתי לבין קבוצות פושעי הסייבר.

אתה חושב שיש קשר בין עברייני סייבר לבין הפשיעה המסורתית?

"לפני עשר שנים, כשהחלו פעילויות סייבר של ספאם או ממכר תרופות אסורות, היתה הפרדה ביניהם. אבל ככל שהכוח הכלכלי של ההאקרים ועברייני הסייבר גדל, כך גם האיומים עליהם גדלו - בין אם מצד שלטונות החוק או מהמתחרים. זה יצר מצב שבו אתה רואה את הקבוצות האלה מאחדות כוחות ומתחילות לעבוד זו עם זו. זה לא רק ברמת הפעילות הפלילית, אלא גם בצד של פעילות הריגול. גם בתחום הביון היתה פעם הפרדה בין מודיעין אותות לבין מודיעין אנושי. כיום לאט־לאט שני התחומים האלה נהפכים לאחד. זה בדיוק אותו הדבר בתחומי הפשיעה".