האקרים איראנים ניסו לפרוץ למחשב של ציפי לבני ושל בכירים ישראלים נוספים

חברת צ'ק פוינט, שזיהתה את הפריצה ונטרלה אותה, דיווחה כי מדובר במבצע סייבר מתוחכם של האקרים, שככל הנראה בוצע בשליחות הממשל האיראני. המטרה: ריגול אחר דמויות בכירות בישראל, ובהן שגריר ארצות הברית לשעבר וראש מכון אקדמי מרכזי

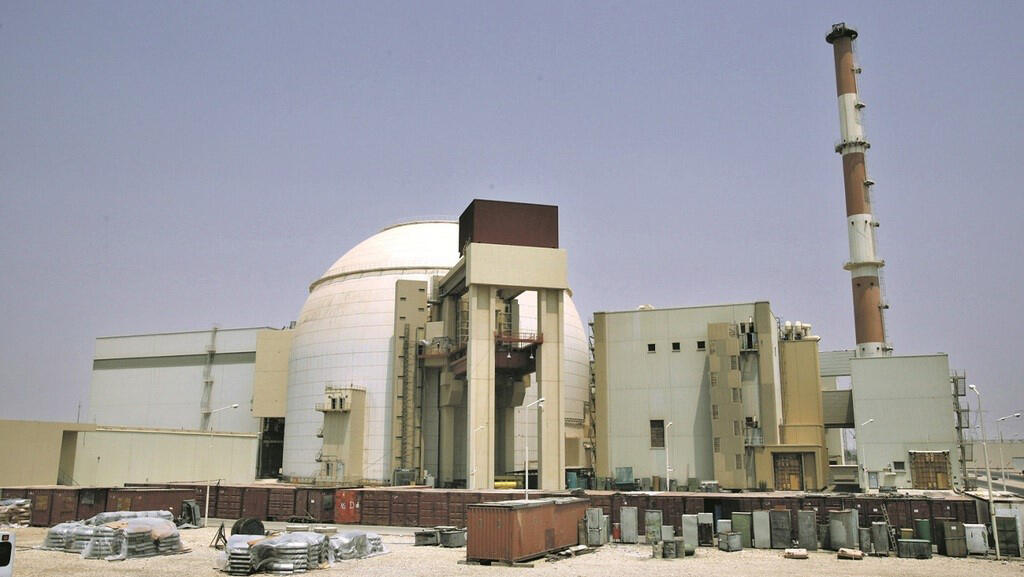

מבצע סייבר מתוחכם של האקרים איראנים - ככל הנראה בשליחות הממשל - הפעילו קמפיין סייבר שנועד לפרוץ ולרגל אחר מספר דמויות בכירות בישראל, ובהן ציפי לבני, לשעבר שרת החוץ וסגנית ראש הממשלה. על פי נתוני החברה, מעבר ללבני, כיוונו ההאקרים את מתקפתם גם לשגריר ארצות הברית בישראל בעבר, ראש מכון מחקר מרכזי אקדמי העוסק בנושאי המזרח התיכון וסמנכ''ל בחברה ביטחונית מרכזית.

כדי להשיג גישה למטרות האלה ההאקרים פרצו למייל של אלוף בכיר במילואים ששימש בתפקיד רגיש והתחזו אליו. ההאקרים המשיכו וניהלו תכתובות מייל בשמו עם המטרות וניסו לגרום להם לפתוח מסמכים שונים - ככל הנראה כדי להחדיר נוזקת ריגול או דריסת רגל במערכות רגישות שבכירים אלה היו עשויים להתחבר אליהן.

החל מדצמבר 2021 ועד לשבוע שעבר ניהלו התוקפים תכתובות לאחר פריצה למספר כתובות מייל והתחזות לאותם הגורמים. התכתובות כללו שליחת מסמכים עם הזמנה לכנס בחו"ל ומאמרים בנושא תוכנית הגרעין האיראנית – ואלו דרשו מהקורבנות להקליד את סיסמת המייל שלהם. באחד מהמקרים התכתובות הובילו מנהל בכיר באחת החברות הביטחוניות המרכזיות בישראל לשלוח את צילום הדרכון שלו.

החשד עלה לאחר שלבני קיבלה מספר מיילים בעברית בשם אותו אלוף במילואים שתיבתו נפרצה. במיילים ניסו ההאקרים להפציר בה לקרוא מאמר שנשלח אליה בשמו של האלוף בנושא אירועים ביטחוניים מ-2021. ההאקרים ביקשו שלבני תפתח את הקובץ תוך שימוש בסיסמת המייל שלה, מה שעורר את חשדה. פנייה שלה לאלוף המדובר הבהירה שהוא אינו מכיר את ההתכתבות הזו - מה שהוביל לפנייה לחברת צ'ק פוינט כדי שהנושא ייבדק.

על פי החברה, בחודשים האחרונים, מאז תחילת הקמפיין ועד לשבוע שעבר, הצליחו ההאקרים האיראנים לשים את ידם על תכתובת מייל פרטית בין ראש מכון מחקר מרכזי מאוד בישראל לשגריר ארצות הברית לשעבר בישראל, וניצלו אותה ליצירת המשך התכתבות שבמהלכה הם התחזו לשגריר תוך שימוש במייל אחר. הם שלחו לאותו ראש מכון קבצים העוסקים לכאורה בתוכנית הגרעין האיראנית והשתמשו בקישור שדרכו ניסו להביא אותו למסור פרטים מזהים ופרטי כניסה לחשבונו.

במקרה אחר ההאקרים הצליחו לגרום למנכ''ל חברה ביטחונית להעלות צילום של הדרכון שלו, כאמור תוך שימוש בפלטפורמה לגיטימית, אליה ניתן לעביר צילומי מסמכים. נמצא גם שהתוקפים ניסו להשיג את מספרי הטלפון של הקורבנות כחלק מתהליך פתיחת המסמכים.

השיטה עבדה כך: לאחר לחיצה על המסמך המצורף למייל או על לינק במייל הגיע הקורבן לדף המבקש להכניס סיסמת זיהוי לחשבון המייל שלו (סיסמה שעתידה להיות מועתקת על ידי התוקפים). לאחר מכן הופיעה בקשה לאימות נוסף של המשתמש בצורת קוד SMS, שנשלח למכשיר המקושר לחשבון המייל.

אירועים מסוג זה חמורים מכיוון שווקטור התקיפה של ההאקרים היה נרחב למדי והיה עשוי להגיע לבכירים מכהנים בממשלה ובמערכת הביטחון. לא ברור אם הקמפיין פעל מול קורבנות נוספים או אם היה פעיל לפני שזוהה. בצ'ק פוינט מסבירים שהם התחקו אחריו כחצי שנה, אך יכול מאוד להיות שהוא היה פעיל עוד קודם לכן ואולי אף גבה קורבנות נוספים שלא נחשפו.

שימוש בתשתיות סייבר לחדירה ולריגול הפך לכלי בסיסי עבור כל ממשלה או ארגון מדיני, ואין ספק שלא מדובר בקמפיין בודד. הקמפיין הנוכחי היה חריג בחומרתו מפני שהצליח לפרוץ למיילים של בעלי תפקידים רגישים בפרופיל גבוה, ואף לעשות בהם שימוש כדי לנסות ולחדור יותר גבוה בשרשרת היעדים האפשרית.