ניתוח

המתקפה על הדואר נבלמה אך חשפה את חולשת תשתיות הסייבר

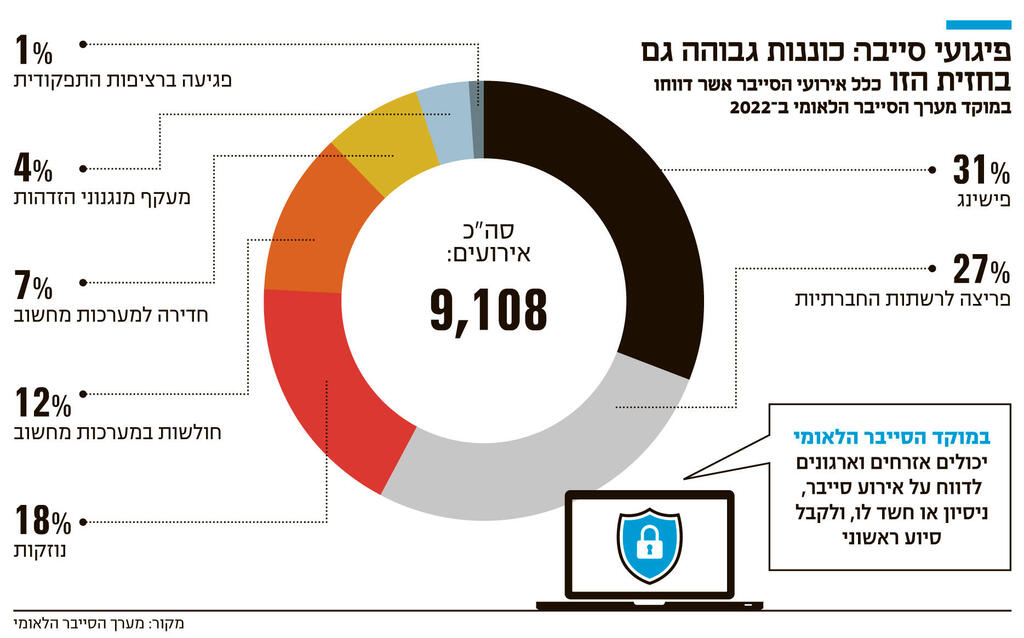

85 אירועי סייבר דווחו מתחילת חודש הרמדאן, רובם מתקפות למניעת שירות והשחתת אתרים. למרות ניסיונות הפגיעה גם בתשתיות חיוניות, למערך הסייבר הלאומי אין עדיין סמכות בחוק לדרוש מהחברות לשפר את רמת ההגנה שלהן

במקרה של מתקפת הסייבר על מערכות המחשוב של דואר ישראל, אפשר להגיד בזהירות, התוצאה הסופית היתה יכולה להיות חמורה הרבה יותר. כן, היתה חדירה למערכת, אך שום מערכת אינה חדירה לחלוטין מפריצות. והאירוע, שיכול היה להתפתח במהירות לתקרית חמורה, נבלם ברגע הקריטי וככל הידוע לא נחשף מידע רגיש של הדואר או לקוחות ולא נגרמו נזקים מצד התוקף. ובכל זאת, האירוע שב ומדגיש שתשתיות מדינה קריטיות של כל מדינה, ושל ישראל בפרט, הן יעד מועדף לתוקפים וזקוקות להגנות מקיפות.

בשלב זה, לא ידועה זהות התוקפים שפרצו למערכות הדואר ואיזו סוג מתקפה ביקשו להוציא לפועל, אך לפי הודעת הדואר מדובר בתוקפים מיומנים שפעלו ברמת תחכום גבוהה יחסית. את זה אי אפשר להגיד כנראה על המתקפה שהובילה להשבתת בקרי מים בלפחות עשרה משקים חקלאיים בישראל, ושנחשפה היום ב־ynet. הבקרים הפסיקו לתפקד, ועל מסכיהם הופיעה ההודעה: "You Have been hacked, Down with Israel".

ההודעה, שהנוסח שלה או דומה לה מאפיין הודעות של קבוצות האקרים לא מתוחכמים שעורכים בימים אלה מתקפת סייבר נרחבת נגד מטרות בישראל כחלק ממבצע שנתי בשם OPIsrael, מרמזת על כך שהתוקפים לא כיוונו בצורה ממוקדת להשבתת מערכות השקיה, אלא השתמשו בכלי סריקה ותקיפה רחבים שסורקים אתרים ונקודות חיבור לרשת של מכשירי IoT (אינטרנט של הדברים), בחיפוש אחר חולשות אבטחה ידועות שלא תוקנו ואז מנצלים אותן על מנת לחדור לאתרים, ולהשבית או להשחית אותם.

למערך הסייבר הלאומי סמכות לאסדר הגנה של 50 גופים שמוגדרים כתשתיות קריטיות שאין תחליף לפעילותם, אך אין לו סמכות לאסדר 500 גופים נוספים שמוגדרים כתשתיות חיוניות

מתקפות כאלה נועדו לרוב לגרום לפאניקה ולבהלה כמטרה ראשונית, עם העברת מסר פוליטי וגניבת פרטים אישיים כמטרות משניות. מטרה ראשית דומה יש לסוג אחר של מתקפה שמאפיין את מבצע OPIsrael — מתקפת מניעת שירות מבוזרת (DDoS). במסגרת מתקפה מסוג זה, רשתות מחשבים - לרוב של מחשבים "זומבים", מחשב שתוקף הצליח בעבר להשיג גישה אליו ולגרום לו לפעול כחלק מהרשת שלו - שולחות בקשות מידע מרובות ותכופות לאתרי אינטרנט, במטרה לגרום לעומס תעבורה שמוביל לקריסת האתרים.

מתקפה מסוג זה, שביצעה קבוצה בשם "אנונימוס סודאן" היא זו שהשביתה בשבוע שעבר אתרי אוניברסיטאות בישראל, את אתר רכבת ישראל, את אתר צ'ק־פוינט ואתרים נוספים. מתקפות אלו מייצרות בעיקר הפרעה לפעילות השוטפת ובפני עצמן לא מאיימות על מידע פרטי או מהוות חדירה למערכות מחשוב, וניסיון העבר גם מקל מאוד על התמודדות אתן. באופן מיידי, ניתן לחסום גישה של משתמשים מאתרים שמחוץ לישראל, כאשר כפתרון קבע קיימים חברות רבות שמספקות שירותים שנועדו לבזר עומס תעבורה בין מוקדם שונים ומקשות על הוצאת מתקפות מסוג זה לפועל.

בימים האחרונים, על רקע מבצע OPIsrael וההסלמה במצב הביטחוני, גורמים בתחום מזהים עלייה במתקפות השחתה ומניעת שירות. "בימים האחרונים אנחנו רואים עליי של עשרות אחוזים בתקיפות נגד תשתיות ישראליות", אמר ניב יונה, מנהל מחלקת מחקר בסייבריזן. "תקיפות אלה הן חלק ממבצע OPIsrael שמתרחש בכל שנה באפריל. התוקפים מצליחים לתקוף מגוון מטרות, בעיקר אזרחיות או מקומיות שאינן מוגדרות כקריטיות, אבל עדיין מצליחות לגרום לפאניקה ולאותו אפקט פחד שהתוקפים מנסים להפעיל".

85 אירועי סייבר דווחו למערך הסייבר הלאומי מתחילת הרמדאן. רובם מתקפות מניעת שירות על אתרים והשחתות אתרים. בפועל, היו כנראה יותר. אבל אין עדויות לעלייה במתקפות חדירה מתוחכמות, ובכל מקרה יהיה קשה לקשור עלייה שכזו למצב הביטחוני. זאת, כי מדובר באירועים מורכבים שמתחילים זמן רב לפני שהם מזוהים ומוצאים לפועל, ולא מתבצעים כתגובה מיידית לאירועים אקטואליים. מדובר במתקפות שארגונים בכל העולם מתמודדים אתן בשגרה ואף אם אין עלייה בהיקפן אין משמעות הדבר שהן אינן שכיחות ושאינן מהוות איום קבוע ומשמעותי. ואיום זה אף נעשה מתוחכם יותר ויותר.

החבילות והתשלומים בדואר עוכבו

אירוע הסייבר הגדול בדואר ישראל זוהה במהלך ערב חג הפסח, והוגדר כחדירה של גורם עוין למערך המחשוב של החברה. "מדובר בגורם מיומן שתכנן תקיפה משמעותית כנגד דואר ישראל", נמסר. "מכיוון שמדובר בחברה ממשלתית המוגדרת כ'גוף חיוני', מערך הסייבר הלאומי נכנס לתמונה כגורם מסייע". הגורם התוקף נחשב לרציני ומיומן במיוחד, בסדר גודל של מדינה, וכלל הנראה הצליח לחדור למערכות הדואר כבר לפני זמן מה, כשהוא מתחזה למשתמשים בעלי הרשאות התחברות מרחוק על מנת לחדור פנימה למערכות הארגון ואז לטשטש את עקבותיו. עם זאת, לפי ההערכה, החדירה "נתפסה בזמן" לפני שהתוקף עבר לשלב אלים יותר שלה, ובדיקות שערכו בדואר לא זיהו עדות לחשיפה של מידע כלשהו או לחבלה במערכות. עם זאת, הבדיקה עדיין נמשכת ובדואר מתייחסים לאירוע כאל אירוע מתגלגל, כאשר ניסיונות החדירה מצד התוקף נמשכים. בנוסף, בדיקה יזומה שבוצעה לא זיהתה סימנים לניסיון חדירה למערכות הנפרדות של בנק הדואר.

לאור זאת, כצעד מניעתי, הושבתו באופן יזום חלק ממערכות החברה, ושירותים כמו משלוח חבילות, הזמנת שליחויות, תשלום מכס, חלק משירותי התשלומים לגופי ממשלה וגופים נוספים לא זמינים. ההשבתה נועדה להכיל את המתקפה, ולמנוע ממנה להתפשט למערכות של גופים שמתממשקים למערכות של הדואר, כמו משרד התחבורה או המכס. הנזקים שנגרמו ישירות מהתקיפה עצמה מזעריים. עם זאת, הדואר צפוי לספוג נזקים עקיפים ניכרים הן כתוצאה מההשבתה היזומה של המערכות והן כתוצאה מעלויות ההתמודדות עם המתקפה, בלימתה המלאה, חקירת מקורה והשבת מערכות הדואר לעבודה סדירה.

מידע פנימי נמכר ברשת האפלה

מתקפת הסייבר נגד הדואר היא מתקפת חדירה למערכות מחשוב ארגוניות. מתקפה זו יכולה להתבצע למספר מטרות, תלוי בזהות התוקף ובמניעיו. פעמים רבות מדובר במתקפת כופר, שנועדה לסחוט את הארגון באמצעות השבתת מערכות המחשוב שלו או איום לפרסם מידע אישי רגיש. לרוב, מתקפות אלו מבוצעות על ידי ארגוני פשיעה מיומנים, אם כי לעתים מדובר גם בהאקרים שפועלים בשליחות מדינה. זו מתקפה שמבוצעת במטרה להחשף, לפחות לארגון המותקף, שכן מטרתה הסופית היא קבלת תשלום כספי ממנו.

סוג אחר של מתקפת חדירה נועד להוציא מידע פנימי של הארגון, לצורך העברתו למתחרים או מכירה ברשת האפלה. למשל, מידע של לקוחות הארגון, כמו פרטי אמצעי תשלום או פרטים אישיים רגישים שיכולים לשמש בסיס למתקפות פישינג. גם כאן, פעמים רבות התוקפים יהיו ארגוני פשיעה, כאשר כאן מתקפה מוצלחת תישאר חסויה — שכן מידע מסוג זה הוא רווחי ביותר כאשר הקורבנות אינם יודעים שנגנב. סוג נוסף הוא מתקפה שנועדה להשבית או לשבש פעילות של שירותים, באופן יזום על ידי התוקף ובצורה שתקשה על הארגון המותקף לחדש את השליטה במערכותיו. מתקפות מסוג זה יתבצעו לא פעם על ידי האקרים שפועלים בשליחות מדינה.

לכל אלו יש להוסיף מתקפה שמכונה מתקפת שרשרת אספקה. במקרה זה, הגורם העוין לא תוקף ישירות את ארגון המטרה אלא את התשתיות של אחד מספקי השירותים שלו, ודרך תקיפה זו חודר למערכות הארגון, או למערכות של ארגונים רבים אחרים שעובדים עם אותו ספק.

האקרים עורכים בימים אלה מתקפות סייבר נרחבות נגד מטרות בישראל כחלק ממבצע שנתי בשם OPIsrael. נשלחות בקשות מידע מרובות ותכופות לאתרים כדי לגרום לעומס שיוביל לקריסתם

יש כאן, כמובן, מעגל היזון חוזר, כאשר עליית התחכום בצד אחד דוחפת להתחדשות ותחכום יתר בצד השני וחוזר חלילה, כשאף צד לא יכול להרשות לעצמו לעצור לרגע כדי להישאר במקום. אפשר לדמות את זה למלכה האדומה מהספר מ"בעד למראה ומה אליס מצאה שם" של לואיס קרול, אשר אומרת לאליס שעליה לרוץ מהר ככל יכולתה רק על מנת להישאר במקום. גם כאן, שני הצדדים מחדשים ומפתחים מהר ככל יכולתם רק על מנת לשמר את האיזון בין התוקפים למגינים. השאלה העיקרית שמונחת בימים אלו לפתחנו היא האם הסייבר הישראלי המקומי, כלומר הגנת הסייבר על גופים מקומיים, להבדיל מחברות הייטק בתחום שנחשבות למובילות עולמיות, רץ מהר מספיק על מנת להישאר במקום.

נכון לעכשיו, נראה שקצב הריצה מספק ועדיין לא היו מתקפות חמורות מרובות על גופים מרכזיים או תשתיות קריטיות. יוצאי דופן מובהקים הן מתקפת הכופר נגד בית החולים הלל יפה לפני כשנה וחצי והטכניון לפני כחודשיים. מתקפות שהובילו להשבתה ולשיבוש של שירותי המוסדות. על מנת שאירועים כאלו יישארו נקודתיים, ואירועים אחרים ייבלמו בזמן, צריך להמשיך לרוץ מהר, וצריך גורם אחראי שיידאג שכולם רצים בקצב הנכון. הגורם המתבקש הוא מערך הסייבר הלאומי, שנכון להיום פועל כשיד אחת שלו קשורה מאחורי הגב. למערך אמנם סמכות בחוק לאסדר את הגנת הסייבר של 50 גופים שמוגדרים כתשתיות קריטיות - גופים שאין תחליף לפעילותם, למשל, חברת החשמל ודואר ישראל. אך אין לו סמכות רשמית לאסדר 500 גופים נוספים שמוגדרים כתשתיות חיוניות - גופים שפעילותם חשובה, אך שקיימים כמה מהם — למשל בתי חולים. בימים אלו מקודמת הצעת חוק הגנת סייבר שתקנה למערך סמכות חשובה זו. אבל עד אז, אפשר רק לקוות שכולם עומדים בקצב.