לא תיקנו: ספר הבוחרים שוב דלף מאלקטור

שתי פרצות חדשות וחמורות נחשפו בשרתי אלקטור, שמפעילה את אפליקציית הבחירות של הליכוד: קוד המקור של האפליקציה ופרטים אישיים הקשורים לספר הבוחרים של ישראל, שדלף לפני שבוע מהחברה

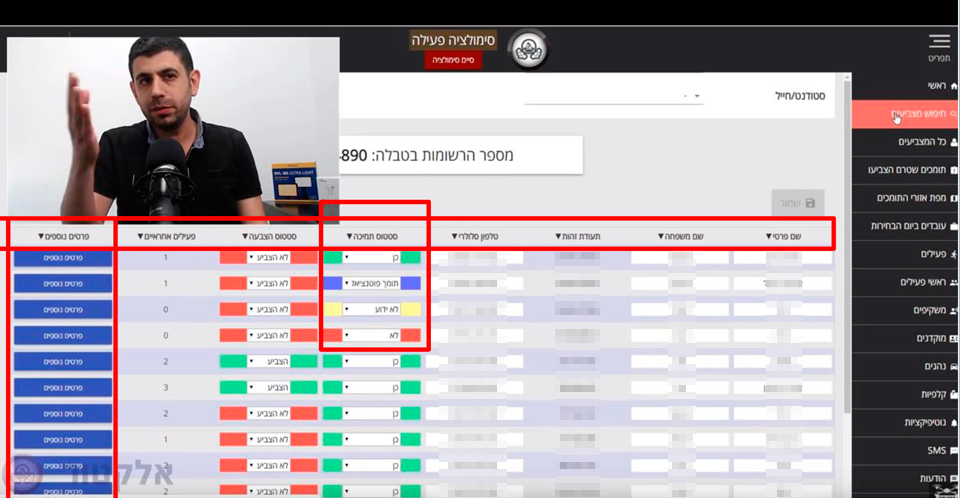

שני כשלים חדשים במערכות חברת אלקטור, שמפתחת את אפליקציית המרצת הבוחרים של הליכוד וישראל ביתנו, חשפו את כל מאגרי המידע שהעלו שתי המפלגות למערכת ובראשם, שוב, פנקס הבוחרים המעודכן של ישראל וגם קוד המקור של האפליקציה עצמה - כך חושף היום “כלכליסט”. מדובר בפרצות חדשות שאינן קשורות לפרצה שנחשפה בשבוע שעבר, ושהתגלו אחרי שהיא תוקנה.

רן בר זיק, מתכנת בכיר בוורייזון מדיה, שחשף את הכשלים בשיתוף עם ההאקר נעם רותם, אמר ל”כלכליסט”: "ישראל היא לא רק המדינה שנגנב ממנה מסד הנתונים המלא של כל אזרחיה הבוגרים, היא גם המדינה שזה קרה לה פעמיים בתוך שבוע ומאותה מערכת". המידע הראשוני על הכשלים נשלח על ידי גורם אנונימי לפודקאסט אבטחת המידע סייברסייבר, בהגשת רותם ועידו קינן.

ביום רביעי שעבר, כשאלקטור הגיבה לוועדת הבחירות המרכזית בעתירה נגד פעילותה, היא ניסתה לגמד את פרצת הענק במערכותיה. "בשבת", טענה החברה בניהולו של צור ימין, "התגלתה פריצה למשך שניות. המשיבה נקטה את האמצעים לחסימת הפרצה ומניעת חדירות לא מאושרות למערכת".

טענה זו לא נכונה. ראשית, כיוון שהדיווח על הפרצה נמסר למערך הסייבר ביום שישי, והפרצה היתה פעילה עוד קודם לכן. ושנית, כפי שחושף עתה “כלכליסט”, כיוון שבעת שהוגשה תשובתה, היו פעילות במערכות של אלקטור שתי דליפות חמורות לא פחות. אלו חשפו את כל המידע שדלף בפרצה הראשונה ועוד מידע רב בנוסף אליו, וכן את קוד המקור של מערכות אלקטור עצמן - מידע פנימי רגיש ומסוכן במיוחד. החברה ידעה, כנראה, על אחת מדליפות אלו כבר ביום שני, וחסמה אותה ביום חמישי. הדליפה השנייה נסגרה ביום שישי, בעקבות פניית “כלכליסט” לאלקטור.

הדליפה החדשה הראשונה, החמורה יותר, חשפה את כל המידע שנחשף בפרצה המקורית: פנקס הבוחרים המלא והמעודכן של 6.5 מיליון בעלי זכות בחירה בישראל, בתוספת מידע שהתווסף אליו על ידי פעילי שטח של הליכוד כמו מספרי טלפון של בוחרים. כן נחשף מידע חדש כמו קשרים בין פעילים ותומכים שגייסו וכתובות אימייל של אזרחים. בנוסף, במקרה זה היתה גם גישה למאגרי המידע של ישראל ביתנו, שהכילו בין השאר מידע על פעילים ושיחותיהם.

נקודת המוצא של דליפה זו זהה לזו של הדליפה המקורית שנחשפה בשבוע שעבר: מידע רגיש שאותר בקוד המקור של אתר אלקטור (שניתן לצפות בו בקלות באמצעות ביצוע קליק ימני ובחירה ב-View Source בעת גלישה באתר מדפדפן כמו כרום). בתקרית הראשונה, נמצא בקוד קישור לעוד אינטרנט שהכיל פרטי התחברות של משתמשים למערכות החברה, ובאמצעות התחברות אתם למערכות נחשף המידע.

בתקרית הנוכחית, נמצא בקוד האתר קישור חדש, ובו מפתחות ההתחברות לשירות ניהול משאבי הענן של אמזון. השירות מאפשר לגבות במועדים קבועים מאגרי מידע למערכות אמזון, על מנת שניתן יהיה לשחזר אותם במקרה של כשל מערכות. מפתחות התחברות משמשים מערכות תוכנה על מנת להזדהות מול שירותים דוגמת זה של אמזון, ושקולות לשם משתמש וסיסמה, כך שחשיפתם אפשרה גישה בלתי מוגבלת לכל הגיבויים שהועלו מאלקטור לאמזון, שהתעדכנו מדי לילה וכללו את כל המידע שנשמר במאגרי המידע של החברה על ידי לקוחותיה. "זה כלל את פנקס הבוחרים, כתובת אימייל ומספרי טלפון, רשימות של קבוצות פעילים והאנשים שהם גייסו, תוכן של הודעות SMS שהם שלחו בתפוצה רחבה. כל המידע שנשמר במערכת", אמר רותם.

אף שנקודת המוצא של פרצה זו זהה למקורית, ההשלכות במקרה זה חמורות הרבה יותר. ראשית, מכיוון שהמידע שנחשף במסגרתה היה רחב יותר, ושנית מאחר שהפרצה היתה פעילה אחרי שהדיווחים על הפרצה המקורית כבר התפרסמו בישראל ובכלי תקשורת מובילים בחו"ל, דוגמת ה"ניו יורק טיימס". המשמעות היא שאלקטור היתה בשלב זה על הכוונת של גורמים רבים, חלקם בוודאי עוינים, שאחרי שקראו הדיווחים בנושא עשו מה שהאקרים נוהגים לעשות: ניגשו למערכות החברה והחלו לחטט בהן. העובדה שהדרך לגילוי הפרצה החדשה התחילה באותה נקודת מוצא של הפרצה המקורית משמעה שלא נדרשה מהם עבודה רבה על מנת למצוא אותה. כתוצאה, ייתכן שהמידע הרגיש נחשף למאות או אולי אפילו לאלפי גורמים - כמו בפרצה המקורית, אין שום דרך לדעת מי ניגש למידע, מתי ומה הוא עשה אתו.

גם הטיפול של אלקטור בפרצה זו בעייתי במיוחד. לדברי רותם, ביום שני, לפני שהוא ובר זיק דיווחו על המידע החדש שגילו, הסירה אלקטור את העמוד שהכיל את מפתחות הגישה למערכות אמזון. ואולם, המפתחות עצמם לא נחסמו והמשיכו לתפקד כרגיל. כלומר, כל מי שהספיק לגלות את הפרצה ולהעתיק את מפתחות הגישה קודם לכן יכול היה להמשיך להשתמש בהם. הדבר שקול למשתמש שמפרסם בטעות את שם המשתמש והסיסמה של חשבון הבנק שלו בפוסט בפייסבוק ומוחק את הפוסט אחרי שמאות או אלפים כבר צפו בו, אך לא משנה את הסיסמה, כך שכל מי שנחשף לסיסמה קודם למחיקת הפוסט עדיין יוכל להתחבר לחשבון הבנק של אותו משתמש.

הכשל החדש השני הוא חשיפת קוד המקור של מערכות אלקטור עצמן. בניגוד לקוד המקור של האתר, שתמיד גלוי ברשת, קוד המקור של המערכות הוא מידע סודי ורגיש במיוחד שכן הוא חושף למעשה את הקרביים של הכלים שמפתחת החברה. חשיפתו, שקולה לכך שאפל תאפשר לבכירי סמסונג לצפות בישיבות האסטרטגיה החשאיות שעורך המנכ"ל טים קוק. "אם קוד הקור נחשף, אתה יכול לראות את כל נקודות התורפה שלו", הסביר רותם. "אתה תראה איפה יש טעויות ואיך ולנצל אותן, למשל כדי לחדור למערכת, לקבל הרשאות גישה שאתה לא אמור לקבל ולגשת למידע שאמור להישאר חסוי. זה לא משהו שעושים אלא אם מדובר במערכות מבוססות קוד פתוח, וזה לא המקרה כאן".

הקוד נחשף באמצעות אתר גיטהאב. האתר, שבבעלות מיקרוסופט, הוא פלטפורמה שמאפשרת למפתחים לעבוד ביחד על קוד תוכנה, מעין גוגל דוקס למתכנתים. הוא פופולרי בקרב חברות טכנולוגיה רבות ועצם השימוש בו על מנת לערוך קוד אינו בעייתי. מה שכן בעייתי הוא שמתכנתי אלקטור השאירו את הקוד חשוף במערכות האתר מבלי להגן עליו באמצעות מפתחות הצפנה וסיסמאות, כמקובל.

"זו מערכת מעולה, אבל אם אתה לא עובד על קוד פתוח הוא צריך להיות פרטי, כך שרק משתשים עם המפתחות המתאימים יוכל לגשת", אמר רותם. "כתוצאה, נחשפו לא רק הקוד וסודות מסחריים של אלקטור, אלא התברר גם שהאיכות של הקוד היה כל כך ירודה שהם השאירו בקוד עצמו ובהערות שהתווספו לו סיסמאות ומפתחות גישה לשירותים נוספים. היו שם בי השאר סיסמאות לשירותי משלוח ה-SMS שלהם, למאגרי מידע, לכל מיני מערכות פנימיות של החברה. וגם הסיסמאות לא היו כאלו קשות פיצוח. למשל '123'".

רותם הוסיף ששני הכשלים העדכניים מטילים צל חמור על העבודה של רשויות המדינה הרלוונטיות. "אזלת היד של הרשויות הישראל, ובראשן מערך הסייבר ומשרד המשפטים, זועקת לשמים", אמר. "אם רק היו מורידים את המערכת אחרי הדיווח הראשון, שתי הדליפות הנוספות לא היו מתרחשות, והמידע על כל אזרחי ישראל לא היה מסתובב ברשת ומסכן אותנו. המנעותם של הגופים האלה מפעולה מעלה שאלות קשות לגבי עצם תפקידם. מערך הסייבר מעורב בהגנה על טוהר הבחירות - אך כשמערכת מרכזית מאוד של מפלגת השלטון נפרצת - לא פעם ולא פעמיים - השתיקה והיעדר הפעולה מעבירים מסר ברור לכל הגורמים במערכת".

מהליכוד נמסר בתגובה: "בדיקות שביצעו חברות סייבר מובילות ששכר הליכוד מצביעות על מתקפה זדונית של גורם חיצוני. הליכוד פועל לאתר את מקור הפעילות העבריינית ויבחן הגשת תלונה למשטרת ישראל".

מישראל ביתנו נמסר: "אין שום שחר לדברים. ישראל ביתנו עושה את כל המאמצים על מנת לשמור על הפרטיות".

בנוגע לדליפה החדשה של מאגרי המידע, ובהם ספר הבוחרים, נמסר מאלקטור: "מדובר בניסיון להשחיר ולרסק את שם החברה עם מידע לא מבוסס שמגיע מחוסר הבנה ולו בשביל ליצור באז תקשורתי על לא מאומה. מדובר בשרת טסטים של החברה שבכל מקרה אין עליו מידע רגיש. הגורמים הרלוונטיים מכירים זאת כבר שבוע. והחברה עובדת בשיתוף פעולה ובשקיפות מלאה מולם. עם מפתחות אלו לא ניתן לעשות כלום במידה ואין לך יוזר בדרגה הגבוהה ביותר באמזון".

לגבי חשיפת קוד המקור נמסר: "מדובר על קוד בן 10 חודשים, שמפתח האפליקציה עשה כמבחן כדי להתקבל לעבודה, והעלה לחשבונו הפרטי. כשהתקבל, תהליך הפיתוח התחיל מחדש. 'המומחים' מטעם מוזמנים להריץ את הקוד הנ"ל ולראות זאת. בכל מקרה הוא נמחק ולו בשביל מראית עין וניסיונות השחרה מסוג זה".

רותם ובר זיק דחו את טענות אלקטור בצורה גורפת. "המידע ממערכות אלקטור דלף בשלוש דרכים שונות בשבוע אחד", הבהיר רותם. "אין פה אפילו צל של רמז לאבטחת מידע, וההכחשה של החברה מעידה, בנוסף על חוסר הבנה בסיסי בבניית מערכות ובהגנה על הנתונים שבהם, גם על המנעות סדרתית מאמירת אמת על מנת להקטין את חלקם באחריות לדליפת המידע. כאן אין מקום להשערות או לשקרים, מכיוון שכל הראיות הטכניות זמינות וניתנות לבדיקה, והמידע על כל האזרחים גם הוא כבר מזמן בחוץ".

בר זיק הוסיף שהתגובה של אלקטור שגויה בכמה דרגות: "ראשית בקוד היו סיסמאות ומפתחות. בנוגע 'לשרת הטסטים', עם כל המידע היה בו אפשר לקרוא לו גם 'מנשה'. מידע חשוף זה מידע חשוף. כתיבת סיסמאות בקוד היא משהו שאפילו ילדי גן לא עושים. הקוד הזה חושף בורות וחובבנות ברמה שאי אפשר לתאר. אם היה רשיון לכתיבת קוד, הוא היה נשלל מכל מי שקשור לחברה לאלתר".