פרופ' עדי שמיר פיתח שיטה לפריצת הצפנה על ידי האזנה למחשב

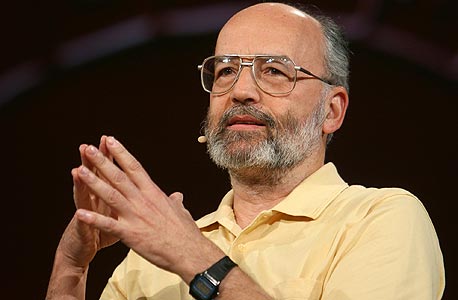

המדען זוכה פרס טיורינג ועמיתיו ערן טרומר ודניאל גנקין גילו שניתן לפרוץ את ההצפנה הפופולרית RSA על ידי ניתוח הצלילים שמפיק המחשב בזמן פעולתו לשליפת מפתחות הצפנה. כך, ניתן לפרוץ למחשב ממוגן עם מיקרופון פשוט

מדעני מחשב ישראלים, ובהם זוכה פרס טיורינג עדי שמיר, פיתחו דרך לפצח את שיטת ההצפנה שפיתח שמיר ושקרויה על שמו, RSA - תוך הקלטת קולות בתדר גבוה שמייצר המחשב בעת פעולתו. האמצעים הדרושים לפענוח: סמארטפון ושעה של זמן פנוי.

RSA, שפותחה על ידי שמיר ב-1977 בשיתוף החוקרים רונלד ריבסט ולאונרד אדלמן (שם השיטה מורכב מראשי התיבות של שמות משפחתם) הייתה הראשונה לעשות שימוש מעשה במפתח הצפנה ציבורי ונחשבת לפריצת דרך בתחום ההצפנה הדיגיטלית. עד היום היא משמשת במרבית יישומי אבטחת המידע הקיימים. ואולם, במחקר שערך שמיר עם החוקרים דניאל גנקין וערן טרומר התברר כי RSA חשופה למתקפה שמאפשרת לפענח את ההצפנה שהיא מחוללת.

לדברי החוקרים, מרבית המחשבים פולטים בעת פעילותם צליל בתדר גבוה, כתוצאה מוויברציות בחלק מהרכיבים האלקטרוניים שלהם. צלילים אלו יכולים להעביר מידע חשוב על התוכנה שמריץ המחשב, ובמיוחד להדליף מידע רגיש הנוגע לחישובי אבטחה המתבצעים עליו.

לפרוץ באמצעות מיקרופונים

המחקר החל ב-2004 במכון ויצמן למדע ע"י עדי שמיר וערן טרומר, ובשנים האחרונות נערך עם דניאל גנקין במעבדתו של טרומר באוניברסיטת תל אביב, במסגרת מכון צ'ק פוינט לאבטחת מידע.

במצגת מקדימה שביצעו ב-Eurocrypt 2004 הדגימו השלושה שמפתחות RSA שונים מחוללים דפוסי קול שונים, אבל באותה עת לא היה ברור כיצד לחלץ מפתחות הצפנה אינדווידואליים. ואולם, במאמר שפרסמו לקראת סוף השבוע שעבר מציגים החוקרים מתקפה חדשה שפיתחו שמסוגלת לחלץ מפתחות הצפנה מלאים של 4,096 ביט ממחשבים ניידים שונים בתוך שעה, באמצעות האזנה לקול שמייצר המחשבים בעת שהוא מפענח צפנים אלו ואחרים. לדברי החוקרים, כל שנדרש לביצוע המתקפה הוא סמארטפון המונח בסמוך למחשב, או מיקרופון רגיש שניצב במרחק ארבעה מטרים ממנו.

הקולות אותם מקליטים החוקרים אינם אלו שמיוצרים על ידי רכיבים "רועשים" כמו מאוורר, דיסק קשיח או רמקולים פנימיים, אלא אותות אקוסטיים עדינים הרבה יותר שנגרמים מתוצאה של רעידת רכיבים בהם מועבר זרם חשמלי, כמו קבלים או סלילים - כאשר אלו מנסים לשמור על אספקה קבועה של זרם למעבד המחשב למרות תנודות גדולות בצריכת האנרגיה שנגרמות מתוצאה של פעולות שונות שהוא מבצע. פעולות בודדות של המעבד אמנם מהירות מדי מכדי להקליט במיקרופון, אבל פעולות ארוכות, דוגמת אלו שמתבצעות בהליכי הצפנה, יוצרות חתימה אקוסטית ייחודית באורך של מילי-שניות, אותה ניתן להקליט ולזהות.

את קולות אלו ניתן להקליט בכמה דרכים שונות, כאשר במחקר התנסו החוקרים בשלוש אפשרויות: סביבת מעבדה, בה נעשה שימוש בציוד רגיש לקול ויקר, מערכת ניידת שבה עדיין נעשה שימוש במיקרופון מקצועי אך נייד שמאפשר להקליט את הקולות ממרחק של ארבעה מטרים, והאפשרות המדאיגה ביותר - סמארטפון אנדרואיד (החוקרים השתמשו בכמה דגמים: HTC Seansation, גלקסי S2 וגלקסי נוט 2 של סמסונג) עם אפליקציה ייעודית שמונח במרחק של כ-30 ס"מ מיעד המתקפה.

אחרי הקלטת הקולות ביצעו החוקרים פעולות ניתוח שונות, שטבען הטכני אינו מאפשר לפרטן במסגרת זו, שאפשרו להם לחלץ את מפתח ההצפנה, ובכך למעשה לפענח מידע מוצפן ששמור על המחשב.

איך מתמודדים עם הפרצה?

למתקפה שמתארים החוקרים יש כמה תרחישים יישומים אפשריים. כך, למשל, יכול התוקף להתקין את האפליקציה על הסמארטפון שלו ולהניח אותו ליד המחשב של הקרבן המיועד בעת פגישה, או לפרוץ לסמארטפון של הקרבן, להתקין עליו את האפליקציה ולחכות עד שזה יונח בסמוך למחשב. אפשרויות אחרות הן ליצור אתר שמפעיל את המיקרופון במחשב שגולש אליו, להשתיל ציוד ציתות בסביבת הפעילות שלו, יצרניות חומרה יכולות להשתיל מיקרופונים בשרתים שלהן שישמשו לפענוח ההצפנה בשרתים אחרים (לא אפשרות בלתי סבירה, לאור הפרסומים האחרונים על שיתופי פעולה של חברות טכנולוגיה עם ה-NSA ועוד כיד הדמיון הטובה).

בנוסף, בתרחישים מסוימים אין צורך אף במיקרופון, שכן ניתן לבצע מתקפה דומה באמצעות זיהוי הפוטנציאל החשמלי של קופסת המחשב. את הפוטנציאל החשמלי ניתן, למשל, למדוד באמצעות נגיעה של התוקף בקופסת המחשב ביד חשופה ומדידה, באמצעות ציוד מתאים, של הפוטנציאל של גופו ביחס לפוטנציאל של הקרקע בחדר. אפשרות אחרת היא לחבר כבל VGA או כבל רשת למחשב הקרבן ולמדוד את הפונטציאל החשמלי בצד השני של הכבל.

חרף הקלות היחסית שבה ניתן לבצע מתקפה זו, החוקקים מצביעים על דרכים בהן ניתן למנוע אותה. אחת השיטות הפשוטות היא מיגון אקוסטי סופג קול של מחשבים, שאמנם לא מונע את המתקפה לחלוטין אבל הופך אותה לארוכה יותר ומחייב שישמוש בציוד סאונד מתקדם. ברמת התוכנה, ניתן לשנות את אופן הפעילות של תוכנות הצפנה על מנת להפוך את הקולות שנפלטים ליעילים פחות לתוקף, למשל באמצעות כלי רנדומיזציה שונים. החוקרים כבר משתפים פעולה עם מפתחי תוכנות ההצפנה בקוד פתוח GnuPG, שעמדה במוקד המחקר שלהם, והגרסאות החדשות שלה מכילות אמצעי-נגד שחסינים למתקפה שהציגו.

"ההגנה משנה את פעולת הפיענוח כך שתפענח הודעה מוצפנת אקראית, במקום זו שהתקבלה מאינטרנט ולכן אולי נשלחה על ידי התוקף, ואז תתקן את התוצאה כדי להתאים להודעה המקורית", הסביר טרומר ל"כלכליסט". "כך, פעולת הפיענוח אינה מדליפה מידע, ומאחר שפעולת התיקון היא מהירה הרבה יותר מהפיענוח המלא, קשה להקליט אותה".