תחזיות סייבר ל-2022: כולנו נמצאים על הכוונת של פושעי הסייבר

דרק מאנקי, סמנכ"ל מודיעין אבטחת מידע ושיתופי פעולה גלובליים בתחום האיומים במעבדות FortiGuard של פורטינט, מספר מי יהיה על הכוונת של פושעי הסייבר בעתיד הקרוב וכיצד נוכל להגן על עצמנו כבר היום

לפי מעבדות FortiGuard, גוף המחקר ומודיעין האיומים הגלובלי של פורטינט, שנת 2022 צפויה להיות שנת הדגל עבור פושעי הסייבר, כאשר מתקפות הכופר נמצאות בעלייה ופושעי הסייבר מחפשים ללא הרף את הקורבן הבא שלהם. המתקפות ימשיכו להתפרס על פני כל שטח התקיפה, מה שיקשה על צוותי ה-IT והם יאבקו כדי לכסות כל שטח תקיפה אפשרי. הדבר יהיה מאתגר במיוחד היות ושטח התקיפה יתרחב גם עקב המעבר של ארגונים לסביבות וחללי עבודה היברידיים, אימוץ טכנולוגיות מבוססות בינה מלאכותית ולמידת מכונה, פיתוח אפשרויות קישוריות חדשות ופריסת יישומים והתקנים נוספים הקריטיים לעסקים אשר רוצים לפעול בענן. אם נבין אילו איומי סייבר העתיד צופן עבורנו, נוכל לתת לעצמנו את הסיכוי הטוב ביותר לנטרל אותם.

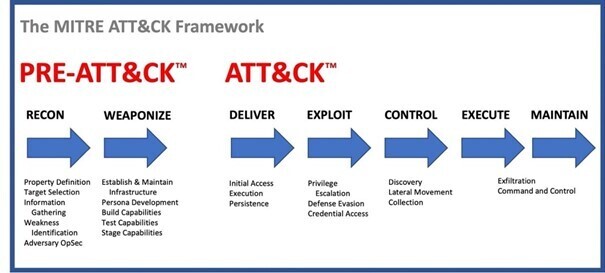

מסגרת העבודה של הפושעים – משמאל לימין

לעיתים קרובות דנים במתקפות במונחים של איומי left-hand ו-right-hand, כאשר מתבוננים דרך שרשרת מתקפה כמו טכניקות מתקפה ATT&CK של MITRE. בצד השמאלי של שרשרת המתקפה נמצאים השלבים לפני הרצת המתקפה, הכוללים אסטרטגיות תכנון, פיתוח וחימוש. חוקרי מעבדות FortiGuard צופים כי פושעי הסייבר יקדישו זמן ומאמצים רבים יותר לצורך איסוף מודיעין וגילוי של יכולות zero-day כדי לנצל טכנולוגיות חדשות ולהרחיב את סביבות הרשת.

בנוסף להכפלת המאמצים בצד שמאל של שרשרת המתקפה, צפויה עלייה בשיעור המתקפות החדשות שניתן להוציא לפועל מצד ימין עקב התרחבות שוק הפשיעה-כשירות (Crime-as-a-Service). בנוסף למכירת מתקפות כופר ותוכנות זדוניות נוספות כשירות, ישנה סבירות גבוהה שנראה פתרונות חדשים של הפושעים כמו פישינג (Phishing) ובוטנטים אשר יפעלו כשירות, לצד עלייה במכירת גישה למטרות עם פרצות קיימות.

לפי התחזיות שלנו במעבדות FortiGuard, אנו צפויים לראות עלייה במתקפות חדשות. ארגונים צריכים להיות מוכנים להתמקדות של הפושעים בגורמי תקיפה חדשים, כמו פלטפורמות Linux. מערכות מבוססות Linux רצות על רוב מערכות מחשוב ה-back-end ברשתות רבות ועד לאחרונה, הן לא שימשו כמטרה מרכזית עבור קהילת פושעי הסייבר. יחד עם זאת, כבר התחלנו לראות מתקפות חדשות מבוססות Linux כמו Vermilion Strike, כאשר מדובר בהטמעה זדונית של מאפיין ה-Beacon של Cobalt Strike שיכול להתמקד במערכות Linux באמצעות יכולות גישה מרוחקות מבלי להתגלות.

באופן דומה, מיקרוסופט משלבת באופן פעיל את ה-WSL (תת-מערכת של Windows ל-Linux) לתוך Windows 11. ה-WSL היא שכבת תאימות להפעלת קבצי הרצת Linux בינאריים מקוריים על Windows. כבר ראינו קבצי בדיקה זדוניים אשר מתמקדים ב-WSL. קבצים אלו פועלים ככאלו המבצעים העלאה, כאשר רבים מהם כוללים מטענים ייעודיים זדוניים, כאשר חסרה להם רק היכולת להזריק את המטענים הייעודיים הללו לתוך מערכת ה-WSL. כמו כן, אנו רואים התגברות של תוכנות זדוניות של בוטנטים, אשר נכתבות עבור פלטפורמות Linux, מה שמרחיב את שטח התקיפה אל ליבת הרשת. אנו צופים לראות פעילות רבה יותר המתמקדת בהתקני קצה אשר לא היוו יעד עבור פושעי הסייבר עד כה.

מתקפות הסייבר מכוונות לכל הכיוונים – מלמעלה למטה

חוקרי מעבדות FortiGuard צופים לראות פרצות חדשות המתמקדות ברשתות לוויין במהלך השנה הבאה. כיום, חצי תריסר ספקי אינטרנט לווייני מרכזיים כבר נמצאים בחלל. תחנות הבסיס הלווייניות משמשות כנקודת הכניסה לרשת הלוויין ובעצם מחברות את כולם ובכל מקום – כולל חיבור פושעי הסייבר למטרות שלהם – כך שאיומים רבים יארבו כאן ויהיו מיליוני מסופים שמהם ניתן יהיה להשיק מתקפה. כבר התחלנו לראות איומים חדשים המתמקדים ברשתות מבוססות-לוויין, כמו ICARUS, שזוהי מתקפת מניעת שירות מבוזרת (DDoS) של הוכנת היתכנות (proof-of-concept) הממנפת את הגישה הגלובלית הישירה ללוויינים כדי להשיק מתקפות ממספר מיקומים.

המטרות העיקריות של התוקפים יהיו ארגונים אשר מסתמכים על חיבור מבוסס-לוויין כדי לתמוך בפעילויות העסקיות שלהם, ארגונים אשר מספקים שירותים קריטיים למיקומים רחוקים וכאלו המספקים שירותים ללקוחות הנמצאים בתנועה כמו ספינות שיט, ספינות מסע וחברות תעופה. ככל שהדבר ימשיך לקרות, עולה הסבירות למתקפות שונות, כמו מתקפות כופר.

בקצה השני של הסקאלה, אנו צופים לראות עלייה בגניבה דיגיטלית על ידי תוקפים המתמקדים בארנקי קריפטו. בעוד כי בנקים הצליחו להדוף במידה רבה מתקפות המתמקדות בהעברות בנקאיות באמצעות שימוש בהצפנה ואימות רב-שלבים, ארנקים דיגיטליים רבים עדיין נמצאים ללא הגנה על מחשבים ניידים וסמארטפונים. כבר ראינו מתקפות חדשות שצצות ומתמקדות בארנקים דיגיטליים. למשל, מחולל גיפט קארד מזויף חדש של אמזון מתמקד במיוחד בארנקים דיגיטליים באמצעות החלפת הארנק של הקורבן עם זה של התוקף; ה-ElectroRAT מתמקד בארנקים באמצעות שילוב של הנדסה חברתית עם יישומים מותאמים אישית של מטבעות דיגיטליים ובאמצעות סוס טרויאני חדש של גישה מרחוק (RAT) כדי להתמקד במערכות הפעלה מרובות, כולל Windows, Linux ו-macOS. בעתיד הקרוב, אנו צפויים לראות תוכנות זדוניות רבות יותר אשר מתוכננות להתמקד בפרטים אישיים המאוחסנים על הארנקים הדיגיטליים ולרוקן אותם, בייחוד כאשר עסקים רבים יותר מאמצים את הארנקים הדיגיטליים לצורך ביצוע רכישות.

התוקפים פועלים מהליבה אל הקצה

עוד ניתן לראות בתחזית של חוקרי מעבדות FortiGuard כי המתקפות צפויות להמשיך להשתרע על פני כל הרשת, כולל עלייה במתקפות המתמקדות במערכות טכנולוגיה תפעולית (OT). לפי דוח אחרון של CISA (הסוכנות האמריקאית לאבטחת סייבר ותשתיות), מתקפות הכופר מתמקדות באופן גובר בתשתיות קריטיות "והדגימו את האיום הגובר של מתקפות הכופר על נכסי OT ומערכות בקרה". הדבר מקבל זירוז נוסף עקב ההתכנסות הכמעט-אוניברסלית בין רשתות ה-IT וה-OT, שאפשרה לחלק מהמתקפות להתמקד במערכות OT באמצעות רשתות ביתיות שנפרצו והתקנים של עובדים מרוחקים.

באופן מסורתי, מתקפות על מערכות OT היו השטח של גורמים עוינים שמתמחים יותר בתחום של מערכות ICS ו-SCADA, אך יכולות וכלים מתוחכמים אלו נכללים כעת בערכות תקיפה הזמינות לרכישה ב-Darknet, מה שהופך אותם לזמינים עבור קבוצת תוקפים רחבה יותר, שאינם בהכרח בעלי הידע הטכני הנדרש לפיתוח עצמאי של המתקפות.

לצד זאת, בחלקה האחר של הרשת, אנו רואים גם אתגרים חדשים המגיעים מהתקני הקצה. טכניקת Living off the land (שימוש בכלים קיימים) מאפשרת לתוכנה זדונית ולגורמים עוינים למנף ערכות כלים ויכולות קיימות בסביבות שנפגעו, כך שמתקפות וחילוץ נתונים ייראו כפעילות תקינה של המערכת ואף אחד לא יבחין בה. מתקפות Living off the land יעילות בגלל שהן משתמשות בכלים חוקיים כדי להוציא לפועל את הפעילויות הזדוניות שלהן. כעת, ככל שהתקני הקצה הופכים לעוצמתיים יותר, בעלי יכולות מובנות רבות יותר וכמובן, בעלי פריבילגיות רבות יותר, אנו צופים לראות מתקפות חדשות אשר תוכננו להתמקד בקצוות. תוכנה זדונית אשר נמצאת בקצה הרשת תשתמש במשאבים מקומיים די לנטר את הפעילויות ואת הנתונים בקצה ואז לגנוב, לחטוף או אפילו לדרוש כופר עבור מערכות, יישומים או מידע קריטי, תוך הימנעות מאיתור.

כיצד ניתן להגן על שטח התקיפה המתרחב?

הגנה מפני גל האיומים החדש דורשת גישה הוליסטית ומשולבת לאבטחה, כאשר כחלק ממנה יש להחליף מוצרים נקודתיים בהתקני אבטחה אשר תוכננו לעבוד יחד כפתרון אחוד, ללא קשר למקום שבו הם פרוסים. התקנים אלו צריכים להגן על כל משתמש, התקן ויישום באמצעות מדיניות אחודה אשר יכולה לעקוב אחר נתונים וטרנסאקציות מהקצה ועד לענן. גם ניהול מאוחד יסייע להבטיח אכיפה קבועה של המדיניות, אספקה מיידית של תצורות ועדכונים, יחד עם איסוף ותיאום מרכזי של אירועים חשודים המתרחשים בכל מקום לאורך הרשת – כולל אל סביבות ענן, ביניהן ובתוכן.

ההמלצה עבור ארגונים היא להרחיב את מאמציהם ולהקשיח את מערכות ה-Linux שברשותם והתקנים נוספים בעלי פרופיל נמוך יותר. ארגונים צריכים להיות בעלי כלים המתוכננים להגן, לאתר ולהגיב לאיומים המתמקדים בהתקנים אלו. כמו כן, ארגונים צריכים לנקוט בגישה הנותנת עדיפות לאבטחה כאשר הם מאמצים טכנולוגיות חדשות, בין אם מדובר בעדכון מערכות מבוססות Windows או הוספת חיבור מבוסס-לוויין, כדי להבטיח כי יש ברשותם את ההגנות הדרושות לפני הוספת הטכנולוגיות לרשת שלהם. בנוסף לכך, מומלץ לפרוס ניתוח התנהגות כדי לאתר איומי "צד שמאל". איתור וחסימה של מתקפה במהלך איסוף מודיעין ראשוני מצד התוקפים יכול לסייע להגביר את המודעות לאיום ולמנוע בעיות המתעוררות בהמשך בשרשרת המתקפה.

את כלי האבטחה יש לבחור בהתבסס על היכולת שלהם לאתר ולמנוע איומים ידועים ולא ידועים ולהגיב לאיומים פעילים בזמן אמת לפני שניתן שהתוקפים יצליחו לבסס דריסת רגל או לספק מטענים ייעודיים זדוניים. כדי לסייע בכך, יש לפרוס יכולות בינה מלאכותית ולמידת מכונה באופן נרחב לאורך הרשת כדי להגיב מיידית לשינויים, לאתר ולהשבית איומים מתוחכמים לפני שהם יכולים להוציא לפועל את המטענים הייעודיים שלהם. יכולות אלו חיוניות גם בתיאום כמויות עצומות של נתונים אשר נאספו כדי לאתר התנהגות זדונית, כולל שימוש במודיעין (feeds) של איומים ופרופילים של מתקפות כדי לחזות את המקומות בעלי הסבירות הרבה יותר למתקפה ולחזק את ההגנות הללו באופן יזום. יש לשקול גם טכנולוגיות מתקדמות אחרות, כמו הטעיה, כדי להפוך רשת פאסיבית למערכת הגנה אקטיבית.

ניתן לראות כי האיומים לא מראים כל סימן להאטה. אם הרשת וכלי האבטחה שלכם לא מוכנים כדי להגן על הארגון מפני הדור הבא של האיומים כבר היום, מחר יכול להיות מאוחר מידי בשביל לבצע את השינויים הקריטיים הדרושים לכם. פריסה רחבה, התממשקות עמוקה ואוטומציה דינמית, בשילוב עם ביצועים גבוהים והיפר-סקלביליות, מהווים את המרכיבים המרכזיים של כל מערכת אבטחה אשר תוכננה להגן על הדרך שבה ארגונים צריכים לתפעל את העסקים שלהם כיום. כדי להיאבק באיומים מתפתחים אלו, ארגונים צריכים לאמץ פלטפורמת מארג אבטחה (Security Fabric) המבוססת על ארכיטקטורת אבטחת סייבר אשר מאבטחת כל רכיב בנפרד.