הפורץ הנוצץ

סמי קמקר, האקר מבריק שבגיל 19 כבר הפיל לבדו את מייספייס, לקח על עצמו שליחות: לחשוף פרצות אבטחה במוצרים חדשים שחברות הטכנולוגיה לא טרחו לחסום. מאז הוא הפך לסיוט הרשמי שלהן, ולאביר השומר של מכורי הגאדג'טים

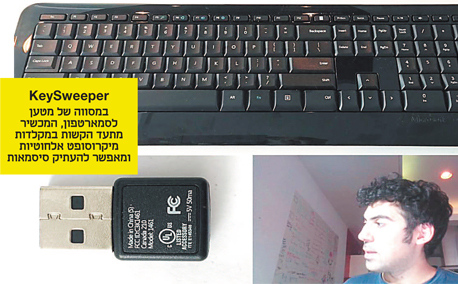

קוראים לזה Keysweeper. הוא נראה כמו מטען רגיל לסמארטפונים, מהסוג שיש לכולנו בבית ובמשרד. ואכן, מי שיחבר אליו את הסמארטפון ימצא אותו טעון אחרי כמה שעות. מי שישתמש לידו במקלדת אלחוטית של מיקרוסופט, לעומת זאת, עלול למצוא את עצמו במצב קצת פחות נעים. בתוך ה־Keysweeper מסתתרים כמה רכיבים שאפשר להשיג בחנויות אלקטרוניקה תמורת כמה עשרות דולרים, כמו זיכרון פלאש, שבב רדיו ומיקרו־בקר. השילוב בינם לבין תוכנה פשוטה יחסית מאפשר לעקוב אחר ההקלדות במקלדות האלחוטיות של ענקית התוכנה. רוצה לדעת מתי הבוס מלכלך עליך? התוכנה תשלח לך התראה לטלפון כשהוא מקליד את שמך. רוצה לחלץ מספרי כרטיסי אשראי? גם זאת לא בעיה גדולה.

מאחורי הפיתוח המטריד עומד סמי קמקר (Kamkar), בחור בן 29 מלוס אנג'לס. קמקר אינו פושע ואין לו כוונה להשתמש במכשיר כדי לגלות מה הסיסמה שלכם לבנק. הוא בסך הכל רצה לעורר מודעות לחור האבטחה שגילה. "אני יודע שיש מי שחושב שאני נותן רעיונות לפושעים", אומר קמקר בראיון ל"מוסף כלכליסט", "אבל צריך לשאול אותם בחזרה — לא ידעתם קודם על הבעיה? עכשיו אתם יודעים, בזכותי. האפשרות לעקוב אחר ההקשות במקלדות האלחוטיות שלה היתה ידועה חמש שנים, אבל מיקרוסופט לא עשתה כלום, ומי שרכש מקלדת לא ידע על כך. הפיתוחים שלי מתבססים על נקודות תורפה שידועות להאקרים כבר שנים" (מיקרוסופט טוענת שמערכת הצפנה שהכניסה לשימוש ב־2011 מונעת את המעקב, קמקר אומר שזה לא נכון).

צעצוע של פריצה

בשנים האחרונות הפך קמקר לסיוט של חברות הטכנולוגיה. הוא נוהג לחשוף בדרכים יצירתיות את בעיות האבטחה שמתחבאות במוצריהן ומסביר בפומבי כיצד לפתח מוצרים שינצלו את הפרצות הללו. וככל שהוא מטריד יותר את ענקיות ההייטק, הוא מבסס את מעמדו כלוחם למען הציבור. כתבות עליו מתפרסמות בכלי התקשורת, מ"הניו יורק טיימס" ועד בלוגים מקצועיים, והוא מוזמן להרצות בכנסים בתחום. סרטוני היוטיוב שלו, שהוא מעלה לאתר שלו (samy.pl) ומציג בהם את הפרויקטים שהשלים, זוכים למאות אלפי צפיות. אבל אף על פי שקמקר מתפרנס מכישוריו הטכניים, וגם הקים בעבר את סטארט־אפ התקשורת Fonality, כיום הוא עצמאי שבעיקר נהנה מהאתגר ומתחושת השליחות.

"הבעיה היא שקצב פיתוח המוצרים ואימוצם מהיר יותר מהקצב שבו פועלים לאבטח אותם", מסביר קמקר את המוטיבציה שלו לעסוק בהאקינג. "האדם הממוצע היום פחות מוגן מאשר לפני עשור, כי יש הרבה יותר דרכים לתקוף אותו מאשר בעידן המחשב השולחני או הטלפונים הטיפשים. אנשים כיום מורידים אפליקציות, משתמשים בשירותי מיקום בטלפון, מזינים פרטי אשראי באתרים, וכל התקדמות כזאת עלולה ליצור פרצה".

מאילו התפתחויות יש סיבה טובה לחשוש?

"קח לדוגמה את אחד התחומים החמים עכשיו בעולם הטכנולוגיה, האינטרנט של הדברים. הכוונה היא לחבר את כל המוצרים לרשת. אבל מה יקרה כשהמכונית שלך תהיה מחוברת לאינטרנט? מה יקרה כשיהיה אפשר לשלוט בפתיחתה, סגירתה ותפעולה מרחוק? וזה תהליך שכבר מתרחש בימים אלה. האם אפילו מוצרים הנפוצים כיום, כמו דלתות גראז' שנפתחות באמצעות קוד, באמת בטוחים? זה נושא שאני מתעסק בו הרבה עכשיו".

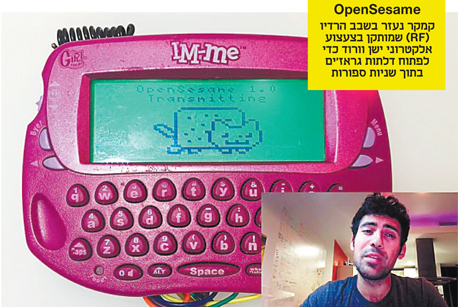

וכשקמקר אומר "מתעסק" הוא מתכוון ל"עושה כאב ראש לחברות הרכב". לפני כחודש חשף קמקר טריק המכונה OpenSesame, ומסוגל לדבריו לפתוח דלתות גראז' בתוך שמונה שניות בדיוק. הפרויקט הזה, שמתבסס על פיתוחים קודמים בתחום, מייצג היטב את הסגנון וההומור הקמקרי. באתר שלו הוא מפנה לסרטון שמפרט, שלב אחר שלב, כיצד אפשר לפצח בזריזות את קוד האבטחה. כלי הפריצה: צעצוע אלקטרוני ישן, ורוד וילדותי של חברת מאטל הכולל שבב רדיו, מקלדת, מסך LCD ושאר רכיבים תמימים למראה. אחרי שהוא מסביר את המתמטיקה מאחורי כל שלב קמקר כותב: "זה לא רע, אבל אנחנו מסוגלים ליותר". וכדי לא להסתבך עם החוק קמקר מעיר: "פושעים שינסו להשתמש ב־OpenSesame יגלו שהוא כמעט עובד. הכנסתי בו טעות מכוונת כדי למנוע זאת ולוודא שייעשה בו שימוש להשכלה בלבד. אם אתם מומחים תוכלו לתקן את הקוד, אבל אז לא הייתם זקוקים לי מלכתחילה".

בסוף השבוע האחרון הוא העלה את המודעות לסיכונים שבמכוניות עצמן. קמקר הראה איך לפרוץ למכוניות יוקרתיות שאפשר להדליק מרחוק באפליקציה OnStar של ג'נרל מוטורס: מכשיר קטן שיושתל במכונית יאפשר להאקר לשלוט באפליקציה. ג'נרל מוטורס מיהרה להודיע בתגובה שהיא עדכנה את האפליקציה כדי להתגונן מהסכנה.

לפני המכוניות טיפל קמקר בכלי רכב מעופפים. "אמזון הכריזה שהיא מתכננת להשתמש במזל"טים לביצוע משלוחים. מגניב!", הוא כתב בסוף 2013. "כמה כיף יהיה להשתלט על מזל"טים עםהחבילות של אמזון, או ליצור צבא קטן של מזל"טים־זומבים". אמר ועשה. פרויקט SkyJack שלו חושף את הסכנה הפוטנציאלית במיזם של אמזון — שבינתיים נעצר דווקא מסיבות רגולטוריות.

איך חברות כמו Parrot לא בודקות אפשרויות פריצה כאלה מלכתחילה?

"אם אני לא אעשה דברים כאלה, החברות לא יעשו הרבה כדי להתגונן. כשחברה מייצרת מזל"ט להובלת חבילות, למשל, היא לא תמיד חושבת על בעיות אבטחה, על הדרכים שבהן אנשים יכולים להשתמש במוצר שלה. היא זקוקה לעין נוספת. לא מספיק חברות מגייסות עזרה חיצונית לשם כך".

מגה־עוגייה

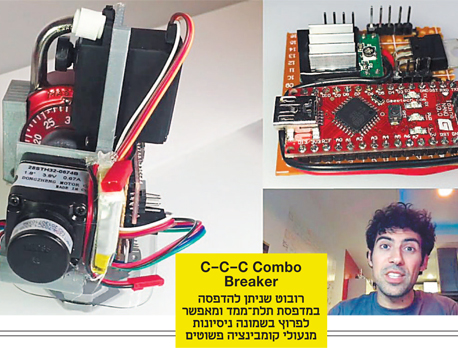

רשימת הפרויקטים באתר של קמקר מכסה לא מעט נדבכים מחיינו הדיגיטליים, יותר ופחות. הוא הראה, למשל, איך אפשר לפצח בשמונה ניסיונות לכל היותר מנעולי קומבינציה פשוטים, מהסוג שנפוץ בחדרי כושר למשל. אחר כך גם פיתח מכשיר שמבצע את טריק הפריצה בעצמו וניתן להדפסה במדפסת תלת־ממד.

אתרי ההיכרויות הגדולים ברשת, כמו OKCupid, הוטרדו מעט כשב־2010 קמקר לימד איך לגלות את הכתובות האמיתיות של בני השיח הווירטואליים, תחת הכותרת "איך פגשתי את בת הזוג שלך". על הדרך הוא נוהג מדי פעם להסתובב עם תליון הכולל דיסק און קי שעליו תוכנה מסוג המכונה "דלת אחורית", המאפשרת להשתלט על כל מחשב שאליו הוא מחובר. "אם תשים ערימת דיסק און קי בכניסה למשרד, רוב האנשים כנראה פשוט ייקחו אותם וישתמשו בהם בלי לבדוק", אמר קמקר באחרונה בראיון לפודקאסט של גורו השיפור העצמי טים פריס.

למשרדי אפל, גוגל ומיקרוסופט קמקר כנראה לא ייכנס בקרוב. ב־2011 הוא גילה שהסמארטפונים עם מערכות ההפעלה של שלוש החברות אוגרים בקביעות מידע על מיקום המשתמשים, גם כשאלה בוחרים לכבות את ה־GPS. קמקר העביר את פרטי הגילוי ל"וול סטריט ג'ורנל", ובמקביל העלה לרשת כלים שמאפשרים לקבל מפות מדויקות של תנועות המשתמש.

התוצאה היתה סערה ציבורית: שלוש החברות ספגו תביעות על הפרת פרטיות, אפל וגוגל זומנו לשימוע בקונגרס, וסטיב ג'ובס, שכבר פרש אז ממנכ"לות אפל מסיבות רפואיות, מיהר להצהיר ש"אנחנו לעולם לא אוספים את המיקום המדויק של המשתמשים". החשיפה היתה אחד הזרזים שאילצו את החברות לאמץ מדיניות פרטיות שקופה יותר: גוגל, למשל, מציגה כיום בעצמה לגולשיה את המפות שנוצרות כתוצאה מהמעקב אחר מיקומם.

שנה לפני שחשף את הפרשה הזאת הציג קמקר איום אחר על פרטיות הגולשים: Evercookie. רוב האתרים ברשת נעזרים בקבצים המכונים עוגיות (קוקיז) כדי לאסוף ולשמור מידע על הגולש, גם לצורך מתן שירות טוב יותר (התחברות מיידית של גולש שכבר זוהה בידי המערכת, למשל) וגם כדי לנתח את הרגלי השימוש שלו ולהתאים לו פרסומות. הגולש יכול למחוק את העוגיות, לרוב בקלות. ואולם Evercookie שפיתח קמקר עוקפת שלל מנגנוני מחיקה כדי לשרוד ולהמשיך לאסוף את המידע הנכסף.

לפי המסמכים שפרסם אדוארד סנודן, ה־NSA הזכיר את Evercookie כדרך לעקוב אחרי הגולשים בדפדפן האנונימי TOR, ומומחי אבטחה טענו בעבר שגם אתרים כמו הולו או AOL השתמשו בה. המקרה הזה מעלה שוב את התהייה אם הפרויקטים של קמקר, גם אם הם מבוססים על ידע קיים, באמת תורמים רק להגנה על המשתמש הפשוט — או עלולים גם לשמש את מי שמבקשים לעקוב אחריו. "לגורמים אחרים, כולל פושעים, יש בדיוק אותו מידע שלי יש", מתגונן קמקר כשאני שואל אותו על כך. "אנשים צריכים פשוט להיות מודעים לסיכונים, ואני מנסה לגרום להם לזה".

קמקר מקפיד לבדל את עצמו מדמויות כמו סנודן, שהדליף מידע משירות הביון האמריקאי, או ג'וליאן אסאנג', מייסד ויקיליקס. הוא אינו לוחם אידאליסטי בממסד. לא מעט מהאחריות לפרטיותם מטיל קמקר על הגולשים עצמם, ש"צריכים לחפש מידע בסיסי על השירותים שהם משתמשים בהם". לכן גם רוב הפרויקטים שלו מתמקדים באבטחת המידע ולא במניעת איסופו. בקשר לפרויקט Evercookie אמר קמקר בעבר בראיון שהמטרה היתה להראות את הדרכים שבהן אפשר לנצל את היכולות של פרוטוקול העיצוב של האתרים כדי לפגוע בפרטיות המשתמש. "לחברות יש זכות להגיד שהן רוצות להציע שירות טוב יותר (באמצעות עוגיות)", אמר, "אבל לי יש זכות לבחור שלא יעקבו אחריי, כי זה המחשב שלי".

בהנחה שאין למשתמש הפשוט יותר מדי ידע טכני, זמן וכסף, יש לו בכלל דרך להגן על עצמו בלי להתנתק מהרשת לחלוטין?

"בכל הנוגע לשמירה על פרטיות, כניסה לאתרים במצב גלישה אנונימי (Incognito) היא התחלה טובה. זה מונע חלק מהמעקב. ואולם בסופו של דבר כל גולש צריך לקבל החלטה: האם תמורת השירות שהוא מקבל הוא מוכן שיכניסו אותו למאגר מידע ויעקבו אחריו? עליו להיות מודע לכך שזה קורה, וזה מה שאני מנסה לעודד.

"מבחינת אבטחה, גם התנתקות מוחלטת מהרשת לא תמיד מספיקה. בחודש שעבר התברר שמחשבי רשות המסים האמריקאית (IRS) נפרצו. אז אתה יכול לעשות הכל נכון, ועדיין להיות פגיע כי אתה משלם מסים והמידע עליך נמצא בידי הרשויות כחוק.

"מה שכן אפשר לעשות הוא לא לאמץ מוצרים וטכנולוגיות חדשים מהר מדי, לפני שהם נמצאים מספיק זמן בשוק ומוודאים שהם מאובטחים. יש עכשיו לא מעט מנעולים ומוצרים חכמים שנועדו להקל על הכניסה לבית ולמנוע פריצה, למשל. אתם בטוחים שלהתקין אחד זה רעיון טוב?".

כפי שלא קשה לנחש, גם כאן קמקר לא הסתפק באזהרות באוויר, ופיתח מכשיר בשם Ding Dong Ditch, שבו השתמש כדי לגרום לפעמון הדלת החכם של חברו לצלצל שוב ושוב. "הוא יצא החוצה בכל פעם, גילה שאין שם אף אחד וחזר", מספר קמקר באתר שלו.

לשבור את מייספייס

למרות גילו הצעיר, היסטוריית ההאקינג של קמקר היא בת 20 שנה. כשהיה בן תשע אמו קנתה לו מחשב עם חיבור לאינטרנט. "זה היה אחד הימים הטובים בחיי", הוא שחזר בשיחה עם פריס. "הייתי מכור אז לסדרה 'תיקים באפלה' וביליתי שעות באתרים שעסקו בה. אחר כך רציתי לדבר עם מעריצים אחרים, אז הגעתי לרשת חדרי השיחות IRC ושאלתי 'היי, מי רוצה לדבר על תיקים באפלה?'. מישהו אמר לי שיש לי עשר שניות לעוף משם, סירבתי, ואחרי עשר שניות המחשב שלי פשוט קרס. הייתי בפאניקה, הזעתי, לא ידעתי מה אגיד לאמא שלי. ניתקתי את המחשב מהחשמל והחזרתי, ותודה לאל — הוא עדיין עבד. ואז חשבתי: 'זה היה הדבר הכי מגניב אי פעם, איך גם אני עושה את זה?'".

התוכנה שפגעה בקמקר השתייכה לזן נפוץ ברשת באותה תקופה, שכונה ניוק (Nuke). ברוב המקרים היא שולחת באופן אוטומטי אינספור פניות למחשב הקורבן, עד שהוא קורס. האקרים המזהים את עצמם עם אנונימוס, למשל, משתמשים בגרסאות משוכללות יותר של מתקפה כזו כדי לשתק אתרי ממשל ולמנוע את הכניסה אליהם באופן זמני. קמקר החל ללמוד באופן עצמאי להפעיל תוכנות כאלה. את הידע רכש מספרים, דוגמת אלה שגורו האבטחה ברוס שנייר כתב על הצפנה (ראו מסגרת), לצד התנסות מעשית בהאקינג עם חבריו ב־IRC, שהיתה אז אולי הסמל הבולט ביותר של העידן האנרכיסטי וחסר הגבולות ברשת. בגיל 14 כבר היה מעורב ביצירת הרשת המאובטחת הראשונה ב־IRC, לצד פיתוח שורת אלגוריתמים לביצוע טריקים שונים ברשת הצ'טים.

אחרי שקמקר הנער מיצה את התוכנות הבסיסיות לביצוע מתקפות, הוא החל לכתוב אלגוריתמים כאלה בעצמו. כישוריו הלכו והשתכללו עד שב־2005, כשהיה בן 19 בלבד, זכה קמקר לפרסום עולמי כששיתק לחלוטין את MySpace, הרשת הפופולרית ביותר בעידן טרום פייסבוק. תולעת המחשבים Samy שפיתח גרמה לכל אחד מקורבנותיה להציג בדף המייספייס שלו את המילים "אבל יותר מכולם, סמי הוא הגיבור שלי", ולשלוח בקשת חברות לקמקר עצמו. בכל פעם שמישהו נכנס לדף שנדבק בתולעת היא הדביקה גם אותו. קמקר, שהתכוון להציק קצת לחבריו, לא ממש חזה את ההצלחה המפוקפקת: בתוך פחות מיממה מיליון משתמשים גילו להפתעתם שהגיבור שלהם הוא סמי קמקר, ומנהלי מייספייס נאלצו להסיר את האתר מהרשת כדי לטפל בבעיה.

השירות החשאי האמריקאי העריך פחות את ההומור של קמקר, איתר אותו והוביל למעצרו. מבחינה פלילית הוא יצא בזול כשנדרש לרצות רק 90 ימי עבודות שירות, אבל המכה האמיתית היתה אחרת — נאסר עליו להשתמש במחשב במשך שלוש שנים. מאז מהפרשה הוא מקפיד להיזהר, ובאחד מסרטוני היוטיוב שלו ציין שמטרתו היא "להישאר מחוץ לכלא". "אני רוצה להראות שאפשר לגרום נזק", אומר קמקר, "לא לגרום אותו".

ב־2008, מיד אחרי שהאיסור על שימוש במחשב פקע, קמקר התחיל להקדיש את זמנו לאיתור ופרסום פרצות אבטחה בחברות גדולות. הראשונות באותה תקופה היו ויזה ומסטרקארד, שקמקר חשף פרצה במערכות שלהן שאפשרה גניבת פרטי כרטיסי אשראי.

הרבה ילדים ונערים עסקו פה ושם בהאקינג. מה השאיר אותך בתחום גם כבוגר?

"אחרי שגרמו למחשב שלי לקרוס בגיל תשע, מה שחשבתי היה 'זה לא נעים, זה לא הוגן, והאסטרטגיה הטובה ביותר מבחינתי תהיה לדעת איך עושים את הדבר הזה'. זאת עדיין הגישה שלי".