מחקר חדש של JFrog חושף: רוב דירוגי חומרת החולשות בשרשרת האספקה של התוכנה - מטעים

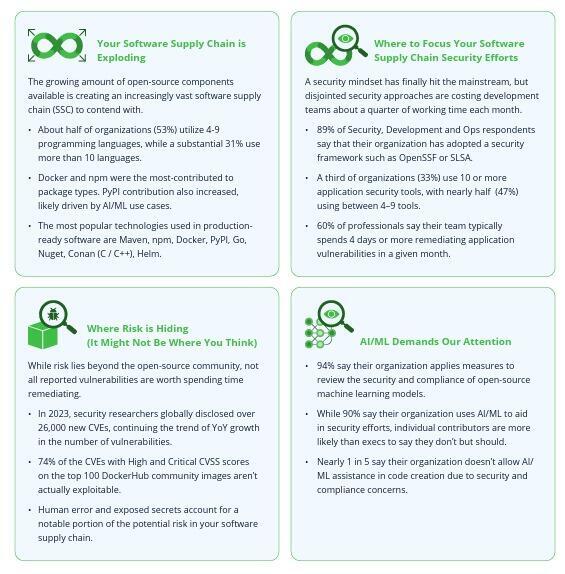

74% מהחולשות שדווחו כבעלות דירוג CVSS גבוה או קריטי לא היו רלוונטיות ברוב המקרים הנפוצים, ועדיין, 60% מצוותי האבטחה משקיעים כרבע מהזמן שלהם על תיקון חולשות אלו

חברת (JFrog (NASDAQ: FROG, המפתחת פתרונות DevOps מתקדמים ואת פלטפורמת JFrog DevOps, פרסמה היום את הדו"ח השנתי לשנת 2023 המנתח את מצב אבטחת שרשרת אספקת התוכנה. הדו"ח מזהה מגמות וסיכונים חדשים ומציע כלים ונהלים לאבטחת שרשרת אספקת התוכנה כולה.

“צוותי DevSecOps ברחבי העולם פועלים בסביבה דינמית ומרובת איומים של אבטחת תוכנה וביקוש לחידושים טכנולוגיים, בעידן של אימוץ מהיר של בינה מלאכותית" אומר יואב לנדמן, מייסד שותף וסמנכ"ל הטכנולוגיה ב-JFrog "גם השנה אנחנו שמחים לשתף את קהילת הפיתוח בדו"ח שלנו. המספק לארגוני אבטחה תמונת מצב מקיפה של עולם התוכנה המשתנה במהירות, כולל טעויות משמעותיות של דירוג CVSS חולשות , סיכוני אבטחה בשימוש ב-GenAI לכתיבת קוד, דירוג החבילות המסוכנות ביותר לשימוש בפיתוח ועוד. מידע זה נועד לעזור לקבל החלטות מושכלות יותר". הוסיף.

דו"ח שרשרת האספקה של התוכנה של JFrog משלב נתוני שימוש של מפתחים ב-JFrog Artifactory ביותר מ-7,000 ארגונים ברחבי העולם, אנליזה של צוותי המחקר של JFrog Security ונתוני סקר שנערך על ידי מקור צד שלישי בקרב 1200 אנשי מקצוע בתחום הטכנולוגיה ברחבי העולם.

הממצאים העיקריים בדו"ח:

דירוגי CVSS מטעים: דירוגי CVSS המסורתיים מתייחסים רק לחומרת הפגיעה האפשרית ולא לסיכוי שהיא תנוצל בפועל. קביעת הסיכוי לניצול דורש ניתוח של ההקשר ואופן השימוש בקוד הפגיע כדי לבצע הערכת סיכונים אפקטיבית. צוות JFrog Security Research הוריד את דירוג החומרה של 85% מהחולשות הקריטיות ו-73% מהחולשות הגבוהות בממוצע וזאת לאחר ניתוח של 212 מחולשות שזוהו ב-2023. בנוסף, מצאו החוקרים בJFrog Security ש-74% מהחולשות הנפוצות שדווחו עם דירוגי CVSS גבוהים וקריטיים' ב-100 אפליקציות הקהילה המובילות ב- Docker Hub - לא היו באמת ניתנות לניצול.

מתקפות מניעת שירות - שולטות: מתוך 212 החולשות הבולטות שנותחו, 44% היו מסוג Denial of Service (DoS) לעומת 17% חולשות שאפשרו הרצת קוד מרחוק (Remote Code Execution). זו בשורה משמעותית לארגוני אבטחה מכיוון שלחולשות שמאפשרות הרצת קוד מרחוק יש השפעה מזיקה בהרבה מאחר שניצול שלהן נותן לתוקף שליטה מלאה מרחוק במערכות הפגיעות.

אבטחה פוגעת בפרודוקטיביות: 40% מהמשיבים בסקר ציינו שהזמן הממוצע לקבלת אישור שימוש בחבילת תוכנה/ספרייה חדשה הוא מעל שבוע - מה שמאריך את זמן היציאה לשוק עבור אפליקציות חדשות ועדכוני תוכנה.

אבטחה לאורך תהליך פיתוח התוכנה (SDLC): חוסר אחידות בבדיקות אבטחה: אין הסכמה גורפת בתעשייה לגבי התזמון האידאלי לבצע בדיקות אבטחה לאורך תהליך פיתוח התוכנה (SDLC). הממצאים מצביעים על חשיבותה של גישת "Shift Left & Right" - כלומר יישום של בדיקות אבטחה בשלבים מוקדמים ומאוחרים כאחד. 42% מהמפתחים מעדיפים לבצע סריקות אבטחה במהלך כתיבת הקוד, בעוד ש-41% מאמינים שעדיף לבצע סריקות על חבילות תוכנה חדשות לפני הכנסתן לארגון ממאגרי קוד פתוח (Open-Source Software - OSS).

ריבוי כלים לאבטחה: כמעט מחצית מאנשי ה-IT (47%) משתמשים ב4-9 פתרונות אבטחת יישומים שונים. כשליש מהמשיבים בסקר ומומחי אבטחה (33%) משתמשים ב-10 פתרונות אבטחה ומעלה.

שימוש לא מאוזן בכלי בינה מלאכותית (AI) ולמידת מכונה (ML) עבור אבטחה: בעוד ש- 90% מהמשיבים בסקר ציינו כי הארגון שלהם משתמש בכלי בינה מלאכותית ולמידת מכונה בדרך כלשהי כדי לסייע בסריקות אבטחה ותיקון חולשות, רק שליש מהם (32%) דיווחו שהארגון משתמש בהם כדי לכתוב קוד. נתון זה מעיד שמרבית הארגונים עדיין חוששים מהחולשות הפוטנציאליות שעשויות לחדור לתוכנה ארגונית בגין שימוש כזה.

"בעוד שמספר החולשות גדל משנה לשנה, הן לא בהכרח הופכות להיות חמורות יותר. צוותי IT משקיעים בכלים חדשים כדי לחזק את האבטחה שלהם, אבל עליהם לדעת איפה למקם את הכלים, כיצד לנצל את זמן הצוות ולייעל תהליכים- אלו קריטיים לשמירה על אבטחת שרשרת אספקת התוכנה -SDLC שלהם," אומר שחר מנשה, Sr. Director, JFrog Security Research. "הדו"ח מעניק לנו ניתוח של מגמות, כמו גם בהירות לגבי הטכנולוגיות שמשתמשים בהן כדי לקבל החלטות, בין אם זה בנושאי AI, קוד זדוני או פתרונות אבטחה."