דעה

מתקפות כופר: כלי נשק לשיבוש המוני

קבוצות תקיפה עברו לפרקטיקה של "סחיטה כפולה", במהלכה הם חודרים לארגון, גונבים מידע רגיש, ומדביקים אותו בוירוס שמשבית את פעילותו. אז מפרסמים "הודעת שיימינג" פומבית ומציבים דרישה כפולה, "שלמו על מנת לשחרר את המחשבים, והנה החומרים אותם נדליף במידה ולא תשלמו"

בעוד שבועות בודדים יצוינו 4 שנים למתקפת הכופר WannaCry, אשר על-פי הערכות פגעה במאות אלפי מחשבים בכ-150 מדינות ברחבי העולם. כחודש לאחר מכן, יצוינו 4 שנים למתקפת הכופר NotPetya, שהחלה כפעולה התקפית של סוכנויות הביון הרוסי כנגד המגזר העסקי באוקראינה והובילה להשבתה כמעט מוחלטת של מערכי התפעול בחברות גלובליות כדוגמת ענקית השינוע MAERSK וחברת השילוח הגלובלית FedEx.

הנזקים התפעוליים והכלכליים בעקבות WannaCry ו- NotPetya מוערכים בסכום אסטרונומי של כ-14 מיליארד דולר ועם זאת, מתקפות הכופר האלו - על הנזקים האדירים שגרמו בכל רחבי העולם - היו רק פרק בודד בהתפתחות אבולוציונית שהאיצה מאז 2017 והתגברה עוד יותר ב- 2020 עם תוכנות כופר הרסניות כגון Sodinokibi, Ryuk ו- Maze, אשר פגעו במיוחד בחברות רבות שעברו לעבודה מרוחקת.

הדוגמה הבולטת ביותר להאצה של תקיפות הכופר היא עליית קרנן של קבוצות פשע מאורגן המציעות מתקפות כופר כְּשִירוּת (Ransomware-as-Service). קבוצות אלו מנגישות את שיטת התקיפה, כך שיוזמי המתקפה אינם נדרשים ליכולת טכנולוגית גבוהה, אלא רק ליכולת הנדסה חברתית פשוטה של ניסוח הודעת דוא"ל אשר תגרום לנמענים ללחוץ על קישור או קובץ מצורף.

יוסי רחמן צילום: סייבריזן

יוסי רחמן צילום: סייבריזן

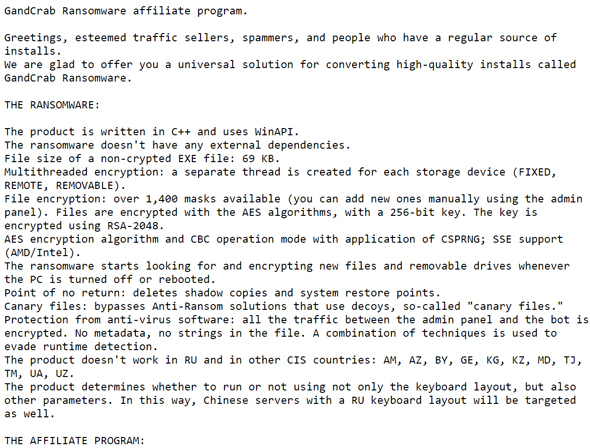

הנגשת האופרציה הטכנולוגית ופוטנציאל הרווחים הגבוה הצפוי מתשלום הכופר ע"י קורבנות התקיפה, משכו אליהם ביקוש מצד ארגוני פשיעה שונים וביחד יצרו שוק מפוקפק ומצליח. על הארגונים המצליחים ביותר, נמנית קבוצת התקיפה GandCrab. הקבוצה, שהחלה לפעול ב- 2018 הציעה לשותפיה (Affiliates) מודל חלוקת רווחים של 60/40 מתוך תשלומי הכופר של הקורבנות, ובניגוד לקבוצות אחרות, הבטיחה למשתתפים ביצועים ללא תחרות, גמישות ואמינות תפעולית, תמיכה טכנית ועדכונים שוטפים של מוצר התקיפה שלה. GanbCrab השקיעה משאבים אדירים בפיתוח ועדכון מנגנוני התחמקות מתקדמים שמנעו מפתרונות הגנה מסורתיים לזהות רמזים להתפשטות והדבקה בוירוס הכופר שלה, עד לרגע בו היה מאוחר מדי, כפי שחוו מאות אלפי ארגונים עסקיים - קטנים, בינוניים וגדולים - כתוצאה מהשבתה תפעולית גורפת.

כשנה לאחר שהחלה לפעול, הודיעה GanbCrab על הפסקת פעילותה. בהודעת הפרידה, טענו מפעילי הקבוצה כי הם הרוויחו באופן אישי למעלה מ- 150 מיליון דולר, שמשתתפי התכנית הרוויחו סכום מצטבר של למעלה מ- 2 מיליארד דולר מתשלומי כופר, וכי הפעילות ורווחי העֲתָק של המפעילים ומשתתפי התוכנית "הם הוכחה חיה שהפשע משתלם וכי אפשר לפעול בזדון ולצאת נקיים מכל רבב". פעילות של קבוצה זו היתה אחת מבין רבות שעדיין פועלות ומכניסות לכיסם מיליוני דולרים בכל יום.

פרסומת לתכנית השותפים של קבוצת GandCrab

פרסומת לתכנית השותפים של קבוצת GandCrab

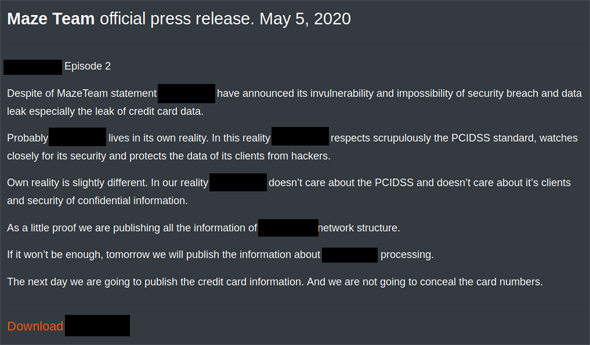

דוגמה נוספת לאבולוציה המפוקפקת של מתקפות כופר, היא פרקטיקה חדשה יחסית של "סחיטה כפולה". במקרים אלו, כפי שלמדנו להכיר גם בישראל, התוקפים חודרים לארגון, גונבים מידע רגיש, ומדביקים את הארגון בוירוס כופר שמשבית את פעילותו העסקית. או-אז מפרסמים התוקפים "הודעת שיימינג" פומבית ומציבים לארגון דרישה כפולה במטרה לתמרץ אותו - "שלמו על מנת לשחרר את המחשבים והמידע שהוצפנו, והנה החומרים אותם נדליף במידה ולא תשלמו", כאשר בחלק מהמקרים, התוקפים דורשים כופר נוסף על מנת להימנע מלהדליף את החומרים שנגנבו.

פרקטיקת הסחיטה הכפולה מוכיחה עצמה גם כנגד ארגונים אשר לכאורה נערכים היטב למתקפות כופר באמצעות השקעה מאסיבית בתכניות המשכיות עסקית והקפדה על גיבויים שוטפים.

במקרים אלה, האיום לפרסם את החומרים שנגנבו אפקטיבי במיוחד, בשל פוטנציאל הנזק הרב למוניטין ולפעילות העסקית של הארגון שהותקף, כמו גם לנזקים הצפויים כתוצאה מהפרה של רגולציות כגון הגנת פרטיות, רגולציה פיננסית, חשיפה של קניין רוחני רגיש ונתונים עסקיים, ואפילו שמות משתמשים וסיסמאות העתידים להיחשף לעיני כל.

"הודעת שיימינג" פומבית של קבוצת התקיפה Maze כנגד בנק מוביל באירופה. פרט למלל שנועד לבייש את הבנק שהותקף, כוללת ההודעה גם קישור להורדת מידע טכני מפורט אודות רשת הנתונים של הבנק, וכן איום לפרסם פרטי כרטיסי אשראי של בעלי חשבון בבנק

"הודעת שיימינג" פומבית של קבוצת התקיפה Maze כנגד בנק מוביל באירופה. פרט למלל שנועד לבייש את הבנק שהותקף, כוללת ההודעה גם קישור להורדת מידע טכני מפורט אודות רשת הנתונים של הבנק, וכן איום לפרסם פרטי כרטיסי אשראי של בעלי חשבון בבנק המציאות העגומה של פריחת מתקפות הכופר והנזקים האדירים כתוצאה מהן, מוכיחה כי פתרונות מסורתיים שהתמקדו בניסיונות למנוע את מתקפות הכופר נכשלו.

לפיכך, פתרונות אלו צריכים לפנות את מקומם לטכנולוגיות מתקדמות שמובילות את השוק הגלובלי שברובן הן פרי עמלן של חברות ישראליות ומרכזי פיתוח ישראליים. טכנולוגיות אלו, המנטרות כל תחנת קצה בארגון במספר רב של שכבות, מאפשרות זיהוי מוקדם ותגובה כמעט מיידית לאירועי אבטחת מידע ומתקפות כופר, מתוך מטרה לצמצם למינימום את פוטנציאל הנזק לארגון.

בד בבד עם פתרונות טכנולוגיים מתקדמים, קיימות מספר פרקטיקות מוכחות היטב, היכולות לסייע לכל ארגון לצמצם את הנזק הצפוי במקרה של מתקפת כופר:

● יש להנחות את עובדי הארגון שלא להוריד או להפעיל קבצים ולהימנע מללחוץ על קישורים המצורפים להודעות לא מזוהות.

● מומלץ להקפיד על עריכת גיבויים שוטפים של מידע אישי וארגוני, כולל תחנות קצה ושרתים רגישים.

● מומלץ ליישם תכנית סדורה לניהול עדכוני אבטחה ותוכנה, וככל שניתן לאכוף זאת על כלל מערכות ההפעלה ותוכנות צד שלישי בארגון.

● מומלץ לאמץ פרקטיקה של "ריחוק חברתי" של נקודות תורפה טכנולוגיות - דהיינו, נקודות קצה שאינן ניתנות לעדכון ונכסי מידע רגישים - על מנת למזער את הסיכוי של פריצה אל ומנכסים אלו.

● במידה וניתן, מומלץ להימנע מלהיענות לדרישות כופר. תשלום "לרעים" מייצר עוד ביקוש, מוביל לגדילה של שוק המתקפות ופיתוח כלי תקיפה מתקדמים יותר. במקרים רבים תשלום הכופר אף אינו מבטיח את שחזור המידע. בכל מקרה, בטרם נשקלת אפשרות התשלום, מומלץ לבחון שחזור של המידע באמצעות כלים יעודיים המפורסמים בפומבי.

● הגנו על ארגונכם באמצעות פתרונות אבטחה יעודיים עבור תחנות קצה, אשר חלקם (כדוגמת סייבריזן) מבטיחים עד 99% יעילות מפני מתקפות כופר.

יוסי רחמן הוא מנהל תחום המחקר, סייבריזן