קיבלתם "הודעה מדואר ישראל"? ייתכן שנפלתם קורבן לפישינג פלסטיני

קיבלתם "הודעה מדואר ישראל"? ייתכן שנפלתם קורבן לפישינג פלסטיני

האקר, כנראה פלסטיני, אחראי לתרמית פישינג שבמסגרתה נשלחה הודעה תמימה לכאורה על חבילה שמחכה בדואר. להודעה צורף לינק שבו נדרשים פרטי כרטיס אשראי. האתר ששימש לתרמית הורד מהרשת

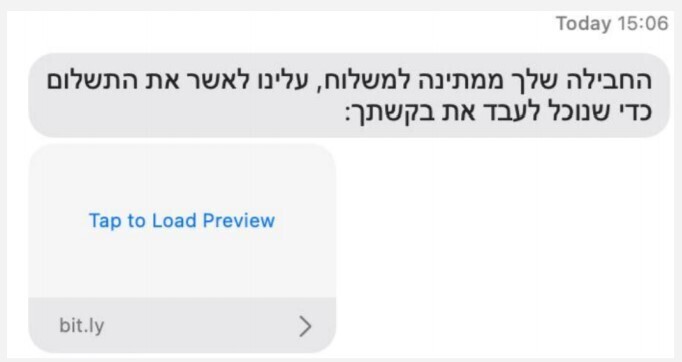

פישינג שהכה בישראלים רבים נוהל וכנראה גם הופעל על-ידי האקר פלסטיני. על-פי מחקר שפרסמו היום (ד') חוקרי חברות Security Joes ו-WebIntMaster הישראלית, המהלך התבסס על משלוח מאות אלפי הודעות SMS שזויפו באופן שנראה דומה לאלו ששולח דואר ישראל כדי להודיע ללקוחות לבוא לאסוף את החבילה או לשלם מכס. חדי העין הבחינו בכתובת אתר הדואר השגויה ובעברית הקלוקלת "חשבונית משלוח מנות".

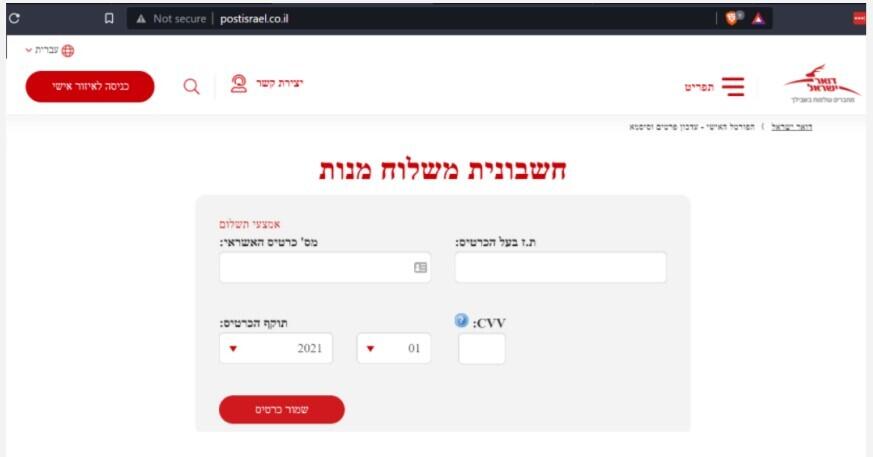

ההאקר הקים אתר מזויף של הדואר שבו התבקשו מי שהתפתו ללחוץ על הקישור להכניס את פרטי האשראי שלהם כדי לשלם כביכול עבור המכס על החבילה שלהם.

מאותו רגע הם הפכו לקורבנות של ההאקר. מידע מעין זה שמוזן באתרי פישינג יכול לשמש לכל אחת מהמטרות הבאות: הונאות אשראי, גניבת כסף, הקמת הלוואות מזויפות או סתם מכירה שלו לעבריינים באתרי דארקנט. הם משתמשים במספר כדי להזמין מוצרים באינטרנט על חשבון הברון ולמכור אותם לאחר מכן באיביי. מי שעינו הייתה בפרטים הקטנים היה אולי יכול לזהות שכתובת אתר הדואר המזויף שגויה. https://www.postisrael.co.il לעומת הכתובת האמיתית של הדואר https://israelpost.co.il. אבל עבור רוב המשתמשים היפוך המילים Israel ו-Post לא מעורר חשד.

לדברי החוקרים של Security Joes, הפעולה, שאותה זיהו מעט קודם גם בחברת WebIntMaster כנראה הצליחה להניב להאקרים קצת כסף אבל לא ברור כמה. בכל מקרה, אתר הפישינג המזויף שמדמה את אתר דואר ישראל כבר הורד מהרשת. להערכת מנכ''ל Security Joes, עידו נאור, היקף התפוצה של הודעת ה-SMS המזויפת הגיע למאות אלפים. די בכך שאחוז קטן יפול בפח כדי להבטיח שההאקר יגלגל לכיסיו עשרות אלפי שקלים.

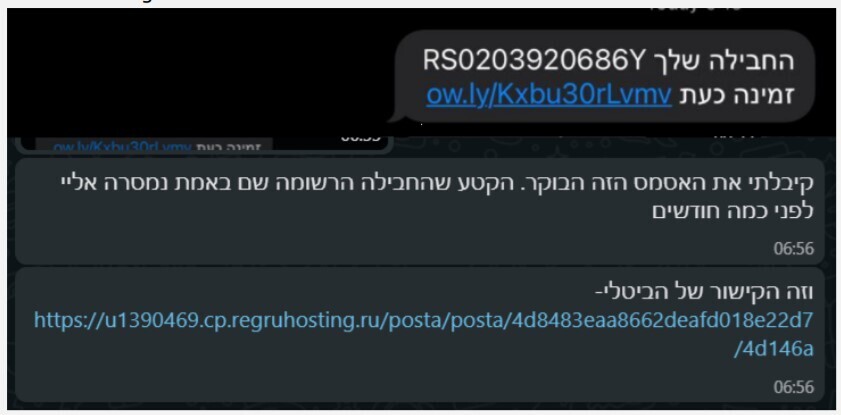

החלק המעניין של הסיפור הוא שמקור ההונאה הזו לא בסין או במזרח אירופה, אלא בהאקר פלסטיני, שככל הנראה מחלק את זמנו בין רצועת עזה ללונדון (שמו כנראה עלאא). על פי פרסומים בחשבון פייסבוק שזוהה ככזה של אשתו, נראה שהאיש הוא על פניו יזם של חברה או עסק בתחום הטכנולוגיה. עוד נראה שהשתמש בשמות של אשתו או מישהי בקרבתו כדי לרכוש חלק מהכתובות ששימשו לאתרי הפישינג.

על פי הממצאים השם של האשה מופיע כ"סיגל" בטופס הרישום של רכישת הדומיין (כתובת האתר) בשדה איש קשר. אגב, הדומיין נרכש ואוחסן בחברה ישראלית, כנראה כדי למנוע זיהוי של העומדים מאחוריו. לא בטוח אפילו שהחברה הישראלית הייתה מודעת לקמפיין שבוצע בחסות תשתית האחסון שלה. אך אין זה שנדיר שחברות טכנולוגיה קטנות מרשות לעצמן לא לברור את הלקוחות ולקבל בברכה עסקים מפוקפקים. במקרה הזה החברה אף מופיעה ברשימות שחורות של ספקיות תקשורת כמאחסנת של כתובות ששימשו להונאות בעבר.

קמפיינים דוגמת זה אינם נדירים. מה שנדיר הוא שההאקר לא באמת הצליח להסתיר את זהותו לחלוטין. אין זה אומר שהוא לא מיומן. יכול מאוד להיות שהוא גם לא מפחד מתגובה משטרתית או אחרת לפעולותיו. המסקנה של הסיפור הזה היא אחת: הימנעו מלהקליק על קישורי אינטרנט שמופיעים בהודעות SMS. בוודאי אם אתם מתבקשים להזין פרטים אישיים, פיננסיים או מקצועיים.

מנכ''ל WebIntMaster, אברומי שרייבר המליץ לוודא היטב את הכתובת של האתר אליו רוצים לשלוח אתכם בהודעה. "חשוב לבצע את הבדיקה הזו כשמקבלים קישורים מקוצרים, לבדוק את הקישור המלא לפני שלוחצים אליו", מזהיר שרייבר. כדי לסייע אפשר למצוא בחיפוש פשוט בגוגל את פרטי הקישור או לחלופין שרייבר ממליץ להשתמש באתר https://urlex.org שמספק שירות הצצה כזה בחינם וללא איומים.

SMS היא אחת הטכנולוגיות הבסיסיות והמיושנות ביותר למשלוח הודעות ואלה אינן מאובטחות בשום צורה. במקרה כזה, מה שעדיף הוא לגלוש עצמאית לאתר הגורם שכביכול מבקש מכם את הפרטים ולהזין אותם ישירות. שיטה זו אמנם קצת פחות מהירה אבל לפחות תבטיח שהפרטים שלכם או כרטיס האשראי לא יגיע לידי האקרים או עבריינים.