פרצה באתר השב"ס חשפה מידע רגיש על אלפי מועמדים לשירות

הפרצה איפשרה לפושעי סייבר להשיג מידע אישי על קרוב ל-4,000 מועמדים לתפקידים בשב"ס - כולל מידע מסווג על שירותם הצבאי. הליקוי, אותו חשף אקטיביסט ישראלי, משקף מדיניות אבטחת מידע בעייתית שמסכנת חיי אדם

שורה של פרצות אבטחה חמורות באתר הגיוס של השב"ס חשפו מידע רגיש וחשאי על אלפי מועמדים לשירות. מדובר במידע כה רגיש, שהגעתו לידי גורמים עוינים יכולה להציב את המועמדים בפני סכנת חיים. את הפרצה חשף האקטיביסט נעם רותם והיא מתפרסמת ב"כלכליסט" לאחר תיקונה וחסימת הגישה למידע.

- לאחר הפריצה: כך האקרים הופכים מידע גנוב לכסף

- אזהרת נוזקת מרטינלי בווטסאפ - הונאה ספרדית

- עשרות מיליוני משתמשים נפלו קורבן לחוסמי פרסומות מזויפים

שירות בתי הסוהר מפעיל אתר מיוחד לגיוס עובדים, שפועל בכתובת igips.co.il. האתר מיועד הן להצגת מידע על המשרות והזדמנויות התעסוקה בשב"ס, והן לצורך הגשת מועמדות למשרות אלו והמיון הראשוני אליהן. ואולם, לדברי רותם, אתר זה פרוץ לחלוטין. "האתר מכיל פרצות אבטחה רבות שמאפשרות לא רק גישה לכל נתוני המועמדים לגיוס אלא אף השתלטות מלאה על האתר", אמר.

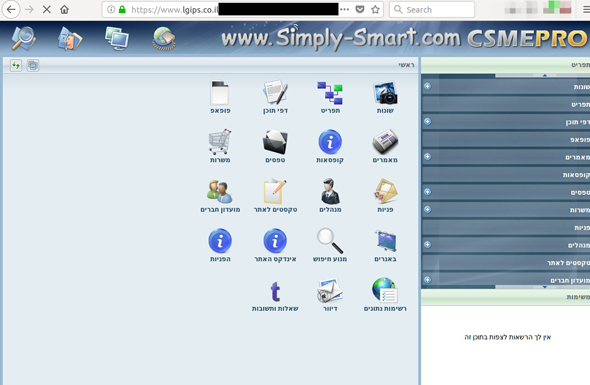

גישה לממשק הניהול של אתר השב"ס, דרכו ניתן היה להשיג פרטים אישיים רבים צילום: צילום מסך מאתר השב"ס

גישה לממשק הניהול של אתר השב"ס, דרכו ניתן היה להשיג פרטים אישיים רבים צילום: צילום מסך מאתר השב"ס

בין הפרצות שזיהה רותם הוא מונה שימוש בשורת קוד אחת שאיפשרה לקרוא את כל ההודעות הפרטיות שנשלחו אל וממועמדים לשירות. פרצה אחרת סיפקה גישה חופשית למסד הנתונים של האתר, באמצעות מתקפה פשוטה ומוכרת שמכונה SQL Injection. "פרצה זו מאפשרת לגשת לכל הנתונים במסד הנתונים ללא כל הגבלה", אמר רותם.

נתונים אלו כוללים את כל המידע ששמור באתר, ובראשם מידע אישי מקיף על קרוב ל-4,000 מועמדים לשירות. המידע כולל נתונים בסיסיים כמו שם, מגדר, מצב משפחתי, כתובת, תעודת זהות, מייל, תאריך לידה ומספר טלפון – מהסוג שאנו מוסרים קבוע לנותני שירות ואתרים, למשל בעת הצטרפות למועדון חברים או הרשמה לאתר.

לצד זאת ניתן היה להגיע גם למידע רגיש במיוחד, שאסור שייחשף בפומבי ושנמסר רק מתוך אמונה שמדובר בגוף אמין שיעשה הכל כדי להגן עליו. מידע זה כולל תאריכי שחרור וגיוס מצה"ל, הדרגה בשחרור, דרגת הרובאי, התפקיד בצבא, קורסים מיוחדים (למשל, קורס צלפים), האם למועמד יש ניסיון קרבי, האם הוא משרת במילואים, ואפילו האם נרשמו למועמד ימי נפקדות או עריקות. בנוסף ניתן היה להוריד מהמאגר קובצי קורות חיים, צילומי תעודות זהות וצילומי תעודות אקדמיות של חלק מהמועמדים.

חלק ממידע זה, ובפרט מידע על השירות הצבאי, רגיש במיוחד ואמור להישאר חשאי. חשיפתו עלולה להציב בסיכון חמור את החיילים המשוחררים ולהפוך אותם למטרה מצד גורמים עוינים. למשל, אם רצו מחבלים להנתקש בחייו של חייל ששירת ביחידת 8200 החשאית, יכלו לאתר אותו באמצעות הקובץ שכולל את כתובתו המלאה ואת מספר הטלפון שלו.

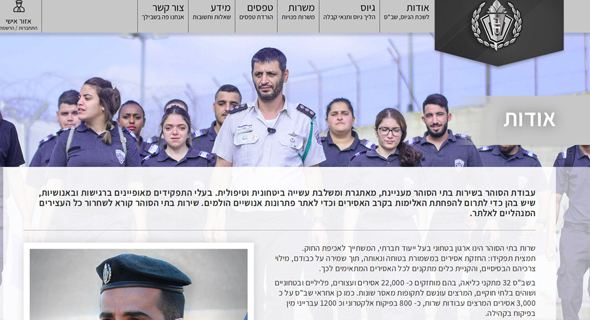

"שירות בתי הסוהר קורא לשחרור האסירים הבטחוניים" - כך כתב באתר חושף הפרצה צילום: צילום מסך מאתר השב"ס

"שירות בתי הסוהר קורא לשחרור האסירים הבטחוניים" - כך כתב באתר חושף הפרצה צילום: צילום מסך מאתר השב"ס

פרצה אחרת לחלוטין, שנבעה בין השאר מכך שמנהל המערכת עשה שימוש בשמו בסיסמת הכניסה שלו, סיפקה גישה מלאה לממשק הניהול של האתר. "באמצעות גישה לממשק הניהול אפשר לשנות את תכני האתר כמו גם לגשת לכל הקבצים עליו, לשנות אותם, ולמחוק אותם", הסביר רותם. באמצעות גישה זו הצליח רותם, לצורך בדיקה ולדקות ספורות בלבד, לשנות את כותרת המשנה בעמוד האודות של האתר כך שתכריז: "שירות בית הסוהר קורא לשחרור כל העצירים המנהליים לאלתר".

צורך בפעולות אבטחה אקטיביות

"הבעיה המרכזית בעיני היא העדר כל מודעות לאבטחת מידע", אמר רותם. "החל מהמפתח שכתב את הקוד הנורא הזה, למנהל שלו שלא בדק, למנהלים שלהם שאישרו להעלות את הקוד למערכות חשופות לרשת, ולהעדר כל מנגנון בדיקה או בקרה של שירותים חיים. את מה שאני עושה כתחביב בזמני הפנוי, יכול לעשות כל סטודנט ברבע משרה ולמנוע קטסטרופות של דליפות מידע פרטי ורגיש כמו במקרה הזה.

"כל מה שצריך זה לשנות גישה, להפסיק לסגור את האורוות אחרי שהסוסים כבר רועים באחו, ולהתחיל לפעול באופן אקטיבי כדי למצוא את הפרצות האלה לפני שמישהו אחר יעשה את זה. אפשר להציע פרס למי שידווח בדיסקרטיות כמו שמקובל במקומות רבים בעולם, ואפשר להעסיק אנשים שיעשו את זה פנימית. מה שאי אפשר לעשות זה להשאיר את הדברים כמו שהם".

מהשב"ס נמסר בתגובה: "שב״ס בשיתוף עם הגורמים המוסמכים במדינה מתמודדים עם האירוע על מנת להבטיח את ביטחון מערכות המידע ואת פרטיותם של המצויים במאגר המידע".